El Teléfono y Computadora Del Usuario

Los teléfonos celulares y computadoras son, sin duda alguna, los dispositivos digitales más utilizados en la actualidad. Los usamos de manera regular, incluso diaria, y muchos trabajamos en alguno de ellos durante parte de o toda la jornada laboral.

Los avances recientes en el poder de procesamiento y técnicas de almacenamiento de información han hecho posible darles todo tipo de funciones a los celulares y computadoras: correo, mensajería, chats, billeteras, bancas móviles e incluso la habilidad de almacenar miles y miles de fotos y videos.

Ya que estos dispositivos contienen en esencia toda nuestra vida digital, el interés de los hackers y otros criminales de poder controlarlos ha aumentado también. Aunque los datos más específicos los cubriremos en nuestros artículos avanzados, es indispensable saber lo básico. Primero lo primero: a la gente le encanta la velocidad; tanto así que la mayoría de nosotros estamos dispuestos a sacrificar mucha de nuestra privacidad a cambio de mayor velocidad. Evitamos ponerles PIN o contraseñas a cuentas o dispositivos para ahorrar tiempo al desbloquearlos, les permitimos a nuestras aplicaciones acceso indefinido a nuestra ubicación para que no vuelvan a pedírnosla al abrirlas de nuevo, etc.

Muchas aplicaciones hacen mal uso de los permisos que les damos al solicitar más información de la que necesitan. Una aplicación de linterna, por ejemplo, no tendría por qué solicitar acceso al álbum de fotos y ubicación del usuario. Hablando de ubicación, muchas apps suelen rastrear la ubicación del usuario no solo mientras las utiliza, sino también en segundo plano, incluso mientras el dispositivo no está en uso.

Los exploradores mediante los cuales navegamos el internet presentan otras cuestiones importantes por sí mismos. La gran mayoría remiten datos personales sin nuestro consentimiento y permiten a los sitios web que visitamos almacenar cookies que contienen información única identificable con el usuario. Consecuencia de esto es el sentimiento de déjà vu que experimentamos tras buscar un producto y toparnos luego con publicidad para ese mismo producto en todas nuestras redes sociales.

Las aplicaciones desbloqueadas y app stores no oficiales también pueden ser peligrosas. Estas plataformas no cuentan con moderadores que revisen la validez y honestidad de la información contenida, hecho del que puede aprovecharse cualquier agresor digital. Por eso, lo recomendado es limitarse a las tiendas de aplicaciones oficiales.

¿Y qué de las redes públicas? A todos nos encanta tener Wi-Fi gratis, pero incluso este tiene sus desventajas. Las redes de Wi-Fi abiertas no encriptan la información que transmiten, por lo que cualquiera puede espiar o robar información importante y sensible como contraseñas o fotografías.

¿Le ha tocado ver a alguien utilizando una láptop con la cámara web cubierta? Hay razones legítimas para recurrir a este truco para mantener la privacidad.

¿Preocupado? Pues todo esto es apenas la punta del iceberg. Nuestro artículo sobre teléfonos y computadoras del nivel avanzado detalla cómo y dónde es que estos dispositivos comprometen la privacidad del usuario.

El Teléfono Del Usuario

Los teléfonos celulares de la actualidad son computadoras muy poderosas a pequeña escala; tienen disponible una enorme capacidad de almacenamiento y procesamiento y, dada su portabilidad y facilidad y frecuencia de uso, hay disponibles miles de aplicaciones de uso exclusivo en teléfonos inteligentes. Correos, mensajería, aplicaciones de chat, billeteras, software bancario, notas personales, fotos y videos representan solo una fracción de las aplicaciones y usos que el usuario promedio le da a su celular. Ahora que representan una mayor recompensa, los teléfonos inteligentes han empezado a atraer mucho interés malintencionado. Veamos a detalle algunas cuestiones relacionadas a la privacidad del usuario y cómo puede verse comprometida.

- La protección de cualquier contraseña o PIN es absolutamente esencial. Sin ella, el celular del usuario es como una casa con la puerta abierta; lista para que cualquiera entre a tomar lo que desee.

- Las aplicaciones descargadas de tiendas no oficiales también son peligrosas; ya que nadie verifica su validez o integridad, los atacantes se sienten atraídos y se aprovechan de la falta de seguridad. Es de suma importancia descargar aplicaciones únicamente de app stores oficiales, sin importar el sistema operativo del teléfono.

- Las aplicaciones desbloqueadas o crackeadas también representan un peligro, pues pueden contener malware indetectable que puede llegar a tomar control del teléfono para darle acceso a un tercero sin que el usuario lo sepa.

- Los llamados jailbreaks también son peligrosos porque desactivan muchas de las medidas de seguridad del teléfono y lo dejan en esencia abierto a cualquier ataque.

- El Wi-Fi gratuito tiene también sus desventajas. Una red de Wi-Fi abierta no encripta los datos que transmite, por lo que un atacante puede espiarlos y apropiarse de información sensible (como las contraseñas del usuario).

- Incluso el software normal, como lo son los exploradores, por ejemplo, puede alterar la privacidad de un dispositivo. Lea más al respecto en nuestro artículo sobre exploradores del nivel principiante.

Además, hay muchos otros métodos más peligrosos y sofisticados que se emplean para rastrear al usuario a través de redes móviles (aunque claro, el usuario puede tomar medidas para protegerse, como por ejemplo apagar el celular).

Uno de los métodos más preocupantes es un hack que se aprovecha de un servicio de intercambio de redes llamado Signalling System No. 7 (SS7). Si logra explotarlo adecuadamente, el atacante puede leer mensajes de texto, escuchar llamadas y rastrear teléfonos inteligentes por medio de la triangulación de antenas celulares, utilizando solo el número de teléfono como identificador. Puede leer sobre los ataques SS7 más adelante.

En resumen, la encriptación total del dispositivo es lo ideal para evitar cualquier violación de la privacidad del usuario si este pierde su teléfono por robo o extravío. Los dos sistemas operativos móviles más populares, iOS y Android, tienen disponible esta opción.

Los SMS como método de A2F

De ser posible, le sugerimos no utilizar mensajes SMS como método de autenticación de dos factores, pues hay muchas maneras en las que un tercero puede acceder a los mensajes y llamadas entrantes de un teléfono.

La primera y más sencilla es un método llamado ingeniería social. Ha habido incidentes en los que un atacante ha logrado convencer al empleado de una compañía telefónica de que “su” teléfono se extravió o que su tarjeta SIM se rompió, por lo que necesita un reemplazo inmediatamente. El atacante menciona también que acaba de mudarse, por lo que da una nueva dirección para recibir una segunda tarjeta. Aunque este tipo de ataque no suele funcionar a la primera, el atacante puede llamar repetidamente al número de servicio al cliente de la compañía hasta encontrar a un empleado dispuesto a cumplir con su solicitud.

Otro método empleado por atacantes es el de contratar a un nuevo proveedor de servicio y pedir que el número de teléfono se transfiera. La mayoría de los proveedores le ofrecen al usuario la opción de conservar su número al cambiarse de proveedor, lo cual deja abierta una ruta de ataque sencilla pero efectiva.

Podríamos continuar enumerando los posibles métodos de ataque, pero lo que importa es recapitular que el número telefónico de usuario es un blanco fácil. Puede leer más sobre la A2F en nuestra sección sobre mejores prácticas.

La Computadora Del Usuario

En el nivel principiante cubrimos cómo puede verse comprometida la privacidad del usuario a través de sus dispositivos más utilizados. En el artículo anterior, nos concentramos específicamente en los teléfonos celulares, en esencia computadoras miniatura. Mucho de lo mencionado en estos artículos aplicará también en el caso de la computadora del usuario.

Ya que las computadoras son plataformas mucho más abiertas que un teléfono inteligente, las rutas de ataque son también más diversas.

- La protección de cualquier contraseña o PIN es absolutamente esencial. Sin ella, la computadora del usuario es como una casa con la puerta abierta; lista para que cualquiera entre a tomar lo que desee.

- Las aplicaciones descargadas de tiendas o sitios no oficiales también son peligrosas; ya que nadie verifica su validez o integridad, los atacantes se sienten atraídos y se aprovechan de la falta de seguridad. Es de suma importancia descargar aplicaciones únicamente de app stores y sitios oficiales, sin importar el sistema operativo de la computadora.

- Las aplicaciones desbloqueadas o crackeadas también representan un peligro, pues pueden contener malware indetectable que puede llegar a tomar control del dispositivo para darle acceso a un tercero sin que el usuario lo sepa. Esto aplica particularmente a sistemas operativos como Windows o macOS, sin duda los dos más utilizados.

- La implementación de métodos de protección como Secure Boot resulta esencial porque protegen la computadora del usuario durante la secuencia de inicio.

- El Wi-Fi gratuito tiene también sus desventajas. Una red de Wi-Fi abierta no encripta los datos que transmite, por lo que un atacante puede espiarlos y apropiarse de información sensible (como las contraseñas del usuario).

- Incluso el software normal, como lo son los exploradores, por ejemplo, puede alterar la privacidad de un dispositivo. Esto es de especial importancia en el caso de las computadoras porque es común utilizarlas para realizar búsquedas en internet. Muchas empresas, por ejemplo, utilizan la información identitaria única remitida por el explorador para rastrear al usuario y mostrarle contenido personalizado. Puede leer más sobre los exploradores en nuestro artículo al respecto y a continuación.

Apagar y/o cubrir el micrófono y cámara web de la computadora es también un buen consejo. Quienes cubren sus webcams porque les preocupa su privacidad tienen buenas razones para hacerlo. Vea la película sobre Edward Snowden que aparece enlazada al final el artículo para aprender más sobre el tema de manera visual.

El método de ataque más peligroso de todos, sin embargo, es el malware, en especial en el caso de computadoras con Windows. Como el sistema operativo más utilizado, un atacante puede sacarle mayor provecho a Windows que a otros sistemas operativos.

Sea siempre cuidadoso al tratar con archivos de origen desconocido y emplee las mejores prácticas de seguridad y software contra malware para mantenerse seguro.

Una Contraseña Segura

Utilizar la misma contraseña en diferentes sitios y aplicaciones es quizás la práctica digital más insegura de todas. Hay plataformas que a pesar de su tamaño y fortaleza han sido hackeadas para vender la información que almacenan sobre sus usuarios, así como ha habido casos en los que la información robada se ha hecho pública. Si el usuario tuviera su contraseña e información personal en alguna de estas bases de datos, todas sus cuentas con la misma contraseña correrían peligro de ser infiltradas.

Es de suma importancia que el usuario utilice una contraseña distinta para cada sitio o aplicación en el que tenga una cuenta. Considere este hábito como la práctica de seguridad personal número uno.

¿Cómo se hackea una contraseña?

Hay varios métodos muy socorridos por los hackers para obtener contraseñas ajenas. El más fácil de ellos son las llamadas ciberestafas, o phishing.

En el caso de una ciberestafa, el atacante busca que el usuario entregue voluntariamente su información de contraseña. Esto puede lograrse enviándole un correo electrónico pidiéndole que verifique una cuenta, por ejemplo. Un enlace en el correo puede llevar al usuario a un sitio web fraudulento idéntico al original, el cual le pide su información de acceso. Una vez que el usuario la ingresa, el atacante ha logrado su objetivo.

Si usted recibe un correo sospechoso como el que acabamos de describir, lo más importante es no darle clic a ninguno de los enlaces que contenga. Si tiene dudas, visite el sitio oficial y revise si ha recibido algún aviso indicando que verifique su información de acceso; si no lo encuentra, lo más probable es que el correo se trate de una estafa.

Por desgracia, si el atacante no logra obtener la contraseña del usuario por medio del engaño, cuenta aún con otros métodos.

- Ataque diccionario - En un ataque de este tipo, el hacker inserta en el campo de contraseña una serie de palabras comunes (como las que pueden tomarse de un diccionario). Sin embargo, además de palabras comunes, muchos atacantes ingresan también las contraseñas más comúnmente utilizadas (digamos algo como “Contraseña123”, “c0ntr4seña” o “P4ssword”).

- Ataque de fuerza bruta - Un ataque de fuerza bruta se concentra en la contraseña del usuario, y se emplea cuando el atacante tiene solamente un blanco. Durante un ataque de fuerza bruta, el hacker ingresa como contraseña toda combinación de caracteres posible hasta lograr acceder a la cuenta del usuario.

Lo más probable, es que un posible atacante utilice una combinación de los ataques diccionario y de fuerza bruta, intentando primero ingresar contraseñas comunes antes de pasar a intentar adivinar la contraseña.

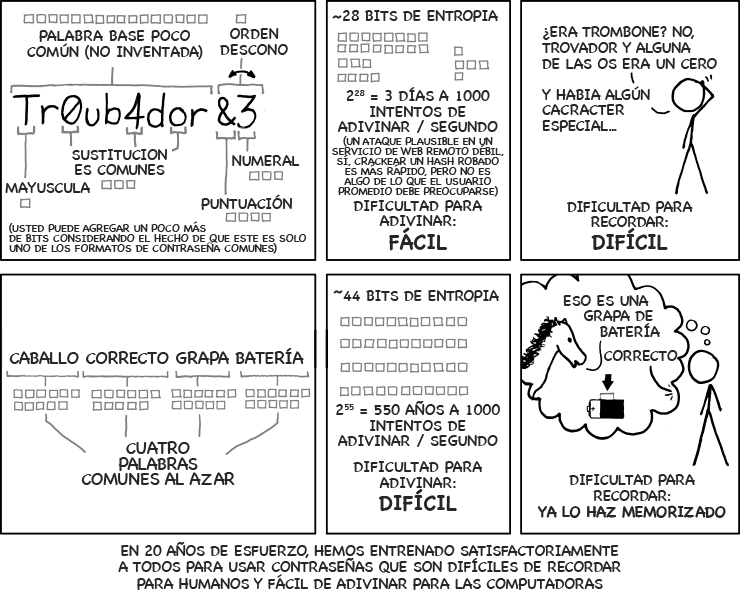

Cómo debe lucir una contraseña

Una contraseña fuerte tiene por lo menos 12 caracteres, aunque si la información que busca proteger es sensible, se recomienda emplear 20 caracteres o más. Emplee también una mezcla de letras mayúsculas y minúsculas, así como números y caracteres especiales. No se limite a reemplazar letras por números como se hizo con “c0ntr4seña”, pues en el caso de un ataque automatizado, una contraseña así resulta tan fácil de adivinar como la palabra sin alteraciones.

Hay algunos métodos que pueden emplearse para crear una contraseña robusta. En el método de la oración, por ejemplo, se utiliza una oración familiar o común como punto de partida, se le aplica un algoritmo manual y se emplea el resultado como contraseña.

Empecemos con la frase “Mi escuela se llamaba Simón Bolívar y tenía muchos amigos”. Ahora, pensemos en un algoritmo que se le pueda aplicar para crear una contraseña, como utilizar los primeros dos caracteres de cada palabra, los dos últimos, el primero y el último o cualquier otra combinación por el estilo. Utilizar los primeros dos caracteres de cada palabra de la frase anterior daría como resultado “MiessellSiBoytemuam”, una contraseña incoherente pero segura que resistiría tanto un ataque de diccionario como un ataque de fuerza bruta (salvo que el atacante estuviera 100% dedicado a obtener la contraseña a toda costa).

Otro método recomendable es el de unir palabras regulares en órdenes que no tengan sentido o coherencia; “correctocaballopilagrapa” es un ejemplo de una contraseña generada por medio de este método.

El método menos seguro y más complicado de emplear una contraseña así en varias plataformas y lograr recordarla sería agregando alguna especie de código al final de la contraseña estándar dependiendo de la cuenta en cuestión.

Así, un usuario podría utilizar “MiessellSiBoytemuam_fb” para ingresar a su cuenta de Facebook y “MiessellSiBoytemuam_nf” para su cuenta de Netflix. Sin embargo, en caso de que la base de datos donde alguna de estas contraseñas estuviera almacenada se viera infiltrada, todas las contraseñas del usuario quedarían comprometidas a la vez si el atacante lograra identificar el método empleado para adaptar la contraseña a cada cuenta.

Un mejor método es el de utilizar un administrador de contraseñas capaz de generar y almacenar contraseñas largas y difíciles de adivinar. En este caso, el usuario tendría que recordar solo la contraseña segura de administrador para obtener acceso a cualquiera de sus cuentas personales.

Resumen - Una Contraseña Segura

Utilizar contraseñas seguras es el primer paso que el usuario debe tomar para proteger su información, mientras que el segundo es utilizar una contraseña diferente para cada una de sus cuentas.

Un hacker intentará obtener la contraseña del usuario por medio de estafas, ataques de diccionario y ataques de fuerza bruta, por lo que una contraseña debe contener por lo menos 12 caracteres (aunque 20 serían mejores). Es importante nunca utilizar frases comunes ni conformarse con reemplazar un carácter por otro al momento de crear una contraseña. Existen algunos métodos recomendables para crear contraseñas robustas, como el método de la oración, por ejemplo. Para que el usuario lleve un registro seguro de todas sus contraseñas, es recomendable que utilice un administrador de contraseñas.

A2F - Autenticación De Dos Factores

En breve, la autenticación de dos factores (A2F) es una manera de permitirle al usuario acceder a un servicio por medio de una combinación de dos métodos de autenticación. La segunda medida puede ser un código PIN o contraseña adicional, una contraseña de uso único (OTP), una huella dactilar u otros datos biométricos o inclusive un chip de seguridad o token instalado dentro del dispositivo del usuario.

Ya utilizamos la A2F en la vida diaria. Un ejemplo notable es el de los cajeros automáticos, los cuales piden al usuario un código PIN además de su tarjeta para retirar efectivo. Sin embargo, continúa siendo común que muchos servicios y plataformas utilicen autenticación de un solo factor, el cual comúnmente es una contraseña.

Por suerte, casi todos los servicios del mundo blockchain incluyen métodos de doble autenticación, pues se han convertido en un estándar del ámbito.

Habilitar la AF2 es una de las mejores prácticas de seguridad que el usuario puede implementar, pues lo protege incluso en caso de ataques a nivel plataforma en los que se revela un gran número de contraseñas. Estas protecciones, claro, dependen siempre de que la plataforma haya implementado la autenticación de manera adecuada.

La autenticación de dos factores funciona pidiéndole al usuario que compruebe su identidad por medio de un método de autenticación adicional a la contraseña. Es común que el método secundario de autenticación sea un mensaje de texto enviado al teléfono del usuario o un código generado en una aplicación dedicada como Microsoft Authenticator o Google Authenticator, entre otros.

Los SMS como método de A2F

De ser posible, le sugerimos no utilizar mensajes SMS como método de autenticación de dos factores, pues hay muchas maneras en las que un tercero puede acceder a los mensajes y llamadas entrantes de un teléfono.

La primera y más sencilla es un método llamado ingeniería social. Ha habido incidentes en los que un atacante ha logrado convencer al empleado de una compañía telefónica de que “su” teléfono se extravió o que su tarjeta SIM se rompió, por lo que necesita un reemplazo inmediatamente. El atacante menciona también que acaba de mudarse, por lo que da una nueva dirección para recibir una segunda tarjeta. Aunque este tipo de ataque no suele funcionar a la primera, el atacante puede llamar repetidamente al número de servicio al cliente de la compañía hasta encontrar a un empleado dispuesto a cumplir con su solicitud.

Otro método empleado por atacantes es el de contratar a un nuevo proveedor de servicio y pedir que el número de teléfono se transfiera. La mayoría de los proveedores le ofrecen al usuario la opción de conservar su número al cambiarse de proveedor, lo cual deja abierta una ruta de ataque sencilla pero efectiva.

Aplicaciones A2F

Es importante utilizar una aplicación generadora de códigos separada porque puede usarse sin estar en línea o en otro país sin necesidad de contratar un servicio de roaming.

La A2F tiene sus desventajas. El usuario puede volverse dependiente de ella, como en el caso de un administrador de contraseñas, por lo que debe cuidar no perder su dispositivo de A2F, el cual en la gran mayoría de los casos es el teléfono celular. Por fortuna, muchas aplicaciones y servicios A2F ofrecen una manera de respaldar la aplicación o proporcionan al usuario un código para que no se quede sin acceso de manera permanente.

Si usted no quiere confiarle a una aplicación de Google el cuidado de su A2F, hay un gran número de apps similares. Si quiere un mayor nivel de seguridad, pueden utilizar un dispositivo como YubiKey o la billetera hardware en la que almacena sus criptomonedas. También hay A2F disponible a través de FIDO U2F.

Hay muchos tutoriales escritos y en video que indican cómo instalar u operar diversos métodos de A2F. En la sección de lecturas adicionales encontrará una guía tanto para Google Authenticator como para YubiKey.

La mayoría de los métodos ofrecen alguna manera de restaurar los códigos A2F del usuario en caso de que borre por accidente el app o quiebre o pierda su teléfono o dispositivo autenticador. Asegúrese de familiarizarse con el procedimiento de respaldo del método que haya elegido antes de empezar a utilizarlo para no entrar en apuros si en una de las situaciones antes mencionadas.

Resumen - A2F - Autenticación De Dos Factores

Habilitar la autenticación de dos factores (A2F) en todas las cuentas que cuenten con ella incrementa la seguridad del usuario de manera significativa. Intente no emplear mensajes de texto SMS como método de A2F, pues son vulnerables a muchas rutas de ataque. Utilizar una aplicación de A2F o un dispositivo hardware son las mejores opciones. En todo caso, no se olvide de respaldar el método que sea que elija.

El Argumento De: “No Tengo Nada Que Ocultar

Acorde a Wikipedia, El argumento “Si no has hecho nada malo, no tienes nada que esconder” propone que acciones invasivas como los programas de vigilancia en masa del gobierno no amenazan la privacidad de la persona salvo que revelen actividades ilegales, en cuyo caso la persona cometiendo dichas actividades no tendría el derecho de mantenerlas privadas. Por lo tanto, alguien a favor de este argumento puede declarar “No tengo nada que ocultar” y así no expresar oposición a la vigilancia gubernamental. De acuerdo con el argumento, quien no tenga nada que ocultar no tiene que preocuparse por ser vigilado.

Consideramos equivocado este argumento por las siguientes razones: | |

| La privacidad no se trata de esconder, sino de proteger: Considérelo. ¿Le daría a cualquiera la contraseña de su correo electrónico y otras cuentas?, ¿dejaría que cualquiera leyera sus mensajes de redes sociales?, ¿le encantaría que alguien estuviera siempre al tanto de sus conversaciones, leyera su historial médico o lo acompañara a sus citas con el doctor?; ¿para qué usar cortinas en casa, o pantalones al salir a la calle? | |

| La privacidad es un derecho humano fundamental: El derecho de todos a expresarse y congregarse libremente resulta fundamental aun cuando no se está llevando a cabo una protesta. Pasa lo mismo con la privacidad. Hay cosas que, instintivamente, se quieren mantener privadas; cosas como el voto, historial médico o información bancaria. | |

| La falta de privacidad es perjudicial: Si los datos del usuario no están protegidos, es mucho más fácil que se le discrimine con base en sus datos personales o que se vea expuesto al robo o suplantación de identidad. | |

| Los datos de ubicación pueden ser sensibles: Estos datos pueden revelar información sobre el usuario, como por ejemplo dónde vive, trabaja, hace las compras o se reúne con amigos. Todo smartphone moderno es capaz de determinar el domicilio y lugar de trabajo de su usuario a los pocos días de uso. | |

| Las redes sociales acumulan muchísima información: Las páginas a las que les un usuario les da like o las aplicaciones que utiliza en redes sociales determinan el tipo de publicidad que verá el usuario. Asimismo, su edad, género, ocupación y otro millar de detalles también se toman en cuenta para dirigirse más personalmente al usuario. Las redes sociales son ya la plataforma de marketing más exitosa, pues no solo pueden controlar la publicidad que muestran, sino incluso los precios a los que ofrecen sus servicios o productos. | |

| Hasta el último dato cuenta: Algunas empresas guardan la cuenta de correo electrónico del usuario, algunas otras registran la ubicación de dónde compra o come. Algunos buscadores conservan historiales de búsqueda enteros conforme se van usando. Sumada, esta información puede formar una imagen casi completa del usuario; desde quién es hasta adónde va, qué hace y con quiénes habla. Si suena escalofriante, es porque lo es. |

Por estas razones, el argumento “No tengo nada que ocultar” resulta tanto impreciso como irrelevante. Quienes creen que no tienen nada que ocultar están expresando que se consideran personas tan inocuas o poco interesantes que no les afecta en lo más mínimo que se les esté patrullando constantemente, lo cual, de conocer la realidad, les parecería inaceptable.

Aunque en la actualidad la privacidad del usuario se ve atacada a diestra y siniestra, existen muchas medios que le permiten protegerla. Hay algunos pasos sencillos de tomar que le permitirán retomar el control e incrementar drásticamente su nivel de privacidad:

- Encriptar correos electrónicos, mensajes y llamadas

- Actualizar los ajustes de privacidad de dispositivos y software

- Empezar a utilizar herramientas y aplicaciones más seguras

- Aprender técnicas y metodologías avanzadas para proteger información

Herramientas Para Proteger Su Privacidad

Administradores De Contraseñas

Mencionamos que resulta indispensable contar con una contraseña diferente para cada aplicación o servicio que utiliza el usuario. Postulamos que sería casi imposible que un usuario promedio recordara tal número de contraseñas, y presentamos la solución en forma de los administradores de contraseñas, programas que administran las informaciones de acceso del usuario para que este no tenga que recordarlas.

Utilizar un administrador de contraseñas significa también que el usuario puede generar contraseñas largas y complejas sin preocuparse por la posibilidad de que humano o computadora sean capaces de adivinarla. Pueden generarse también datos aleatorios para contestar preguntas de seguridad, mismos que se guardan en el registro del software. La desventaja es que esto crea la posibilidad de que el usuario pierda acceso a todas sus contraseñas y cuentas, por lo que es indispensable elegir una contraseña fuerte para proteger la bóveda del administrador de contraseñas.

Resulta también esencial saber que los administradores de contraseñas hacen uso de una contraseña maestra, una clave que desencripta la bóveda del usuario para darle acceso a sus contraseñas. La contraseña maestra debe ser extremadamente segura, pero también fácil de recordar. La mayoría de los administradores de contraseñas recomiendan y ofrecen el uso de A2F.

Existen tres tipos de administradores de contraseñas: software instalado de manera local como aplicación, servicios en línea accedidos a través de portales en internet y dispositivos hardware de acceso local que funcionan como llaves.

Los más útiles de los tres son los servicios web. Estos suelen sincronizar las contraseñas del usuario entre todos sus dispositivos y mantienen segura su bóveda en la nube, protegida con una contraseña maestra y, de preferencia, autenticación de dos factores.

Muchos administradores de contraseñas cuentan también con extensiones para exploradores o software que el usuario puede instalar en su computadora o celular para acceder desde ahí a su bóveda dentro del administrador.

Es importante también tomar en cuenta los precios. Gran parte de los administradores de contraseñas ofrecen versiones pagadas con características superiores, pero varios cuentan con excelentes versiones gratuitas (LastPass, por ejemplo). Le recomendamos probar gratuitamente uno de estos servicios para manejarlo usted mismo y decidir si la aplicación se adecua a sus necesidades. Puede que descubra que una prueba gratuita le resulta suficiente, o puede pagar para obtener un servicio más completo si lo considera necesario.

La parte más difícil será sin duda la elección del administrador de contraseñas mismo, pues hay muchos de dónde escoger. Más que elegir uno solo desde un inicio, lo exhortamos a poner a prueba varios y decidir posteriormente cuál es el que mejor se acomoda a sus necesidades y dispositivos. Algunos de los más populares son LastPass, 1Password, MasterPass y KeePassX.

Exploradores

Los exploradores, el software más utilizado para acceder al contenido del internet, son quizás unos de los mayores peligros a la privacidad en línea; la gran mayoría envían datos personales sin nuestro consentimiento y les permiten a los sitios web almacenar cookies que contienen información única identificable con el usuario. Consecuencia de esto es el sentimiento de déjà vu que experimentamos tras buscar un producto y toparnos luego con publicidad para ese mismo producto en todas nuestras redes sociales.

Encontrar un explorador que mantenga la privacidad del usuario y modificar las preferencias del mismo según sus necesidades individuales es parte esencial de la experiencia del usuario en el internet.

Hoy en día, hay disponibles tres exploradores que ofrecen buenas características de privacidad desde un inicio o que pueden ajustarse para lograrlas:

Trataremos el tema de Tor por separado en otro artículo de la sección avanzada. En breve, sin embargo, Tor es un software gratuito y red abierta que permite al usuario defenderse contra la vigilancia en redes y el análisis de tráfico en línea.

Brave es un explorador web gratuito de código abierto desarrollado por Brave Software Inc. Se basa en el explorador Chromium, el cual por defecto bloquea publicidad y rastreadores en la web.

Por último está Mozilla Firefox, un explorador muy popular. Para hacerlo más seguro, el usuario deberá calibrar los ajustes de privacidad (algo importante, pues el explorador no es particularmente privado por sí mismo).

Hay algunos otros exploradores que ofrecen accesorios o extensiones de privacidad; un ejemplo es Privacy Badger, el cual se encuentra disponible para Chrome, Opera y Firefox. Estas extensiones mejoran la experiencia de privacidad y hacen del explorador favorito del usuario un software más confiable. Puede leer más sobre estos programas en nuestro artículo sobre ad blockers.

Desafortunadamente, muchos exploradores transmiten impresiones digitales que permiten a los sitios web rastrear al usuario utilizando su información de ajustes y configuración, y aunque hay un encabezado de “no rastrear” que el explorador transmite a los sitios para indicarles no guardar la información sobre usuario, muchos deciden no respetarlo.

Evitar por completo el almacenamiento de cualquier huella electrónica del usuario es muy difícil, por lo que la solución más completa es descargar y utilizar Tor, aunque navegar con otros exploradores adicionados con extensiones como Security Badger puede también mejorar tu nivel de seguridad.

Otro mecanismo poderoso contra el almacenamiento de huellas electrónicas es deshabilitar JavaScript, pues esto trunca los métodos que los sitios web utilizan para detectar cosas como fuentes o plugins. Desafortunadamente, JavaScript también es necesario para que muchos sitios funcionen correctamente.

Resumen - Exploradores

Resulta difícil que el usuario se proteja por completo de que un explorador almacene huellas electrónicas o sea rastreado sin utilizar un navegador especializado como Tor, pero aun así es posible lograr mucho.

Utilice los exploradores mencionados anteriormente, ajuste sus preferencias de seguridad y realice esta prueba para determinar si su explorador está transmitiendo información única e identificable (una huella electrónica) a los sitios que visita.

Motores De Búsqueda

Todos hemos escuchado historias de cómo los motores de búsqueda importantes rastrean a sus usuarios; tristemente, las historias son ciertas.

No es secreto ya que buscadores como Google, Bing, Yahoo! y otros llevan un registro del 100% de las búsquedas que hace el usuario, y que utilizan esta y otra información para adecuar los resultados que aparecen en pantalla. Dicho de otra manera, proporcionan resultados personalizados. Esto puede ser conveniente, pero la realidad es que los datos de búsqueda del usuario están siendo explotados para crear publicidad más atractiva mientras este navega el internet.

Ya que muchos usuarios utilizan Google como su principal motor de búsqueda, hay una buena probabilidad de que este sea también su caso. Sí es así, le recomendamos visitar para explorar un historial de su actividad en los servicios de Google y ver de la cantidad de información que se conserva sobre used.

Para mantener su privacidad en línea, recomendamos estos tres motores de búsqueda:

DuckDuckGo

DuckDuckGo es un motor de búsqueda muy popular dedicado a la protección de la privacidad del usuario. Sus resultados de búsqueda aplican el principio “calidad, no cantidad”, y el buscador nunca rastrea al usuario, muestra publicidad o filtra los resultados de búsqueda. Este motor de búsqueda también cuenta con una aplicación para iOS y Android y una extensión para Chrome, la cual contiene funciones como la encriptación de tráfico, la capacidad de bloquear rastreadores, etc.

Startpage

Startpage es un motor de búsqueda sencillo de usar y muy amigable que toma los resultados de búsqueda de Google, remueve toda la información de rastreo y vuelve a presentarlos al usuario. El hecho de que utilice los resultados de Google hace de Startpage un motor más familiar con resultados de alta calidad. Startpage no almacena ningún tipo de información sobre el usuario, por lo que una expresión popular de la empresa es que no le temen a nadie, pues no tienen nada que se les pueda quitar. Otra característica de Startpage es su modo anónimo, el cual dirige al usuario a cada sitio por medio de un proxy para que su computadora no se vea infestada de cookies. Startpage tampoco filtra sus resultados, por lo que las búsquedas del usuario aparecerán sin modificar ni personalizarse.

searX

searX es un metabuscador que agrega los resultados de otros motores de búsqueda sin almacenar ninguna información sobre sus usuarios, por lo que no presenta resultados personalizados. Además, el buscador es completamente gratuito y el código 100% abierto, por lo que sus usuarios colaboran para mejorarlo.

Bloqueadores De Anuncios (Ad Blockers)

Ya discutimos sobre exploradores, donde mencionamos también que hay disponibles extensiones que permiten al usuario lograr mayores niveles de privacidad en línea. Hablemos de los más destacados:

- Privacy Badger se encuentra disponible en Chrome, Opera y Firefox. Esta extensión inhibe la posibilidad de los anunciantes de rastrear los movimientos del usuario. La extensión también aprende conforme se utiliza, y si un anunciante parece estar rastreando al usuario sin su permiso en sitios diferentes, la extensión le impide automáticamente que continúe mostrándole contenido.

- uBlock Origin puede descargarse en Chrome, Opera, Firefox, Edge y Safari. Funciona bloqueando cualquier posible violación de privacidad o seguridad de manera generalizada, y utiliza su propio filtro en conjunto con los de otras extensiones similares y servicios y listas de detección de sitios o servidores con malware.

- AdBlock Plus es quizás el ad blocker más popular de todos, y se encuentra disponible para casi cualquier explorador. La extensión bloquea publicidad molesta, deshabilita el rastreo del usuario y bloquea cualquier dominio conocido por esparcir malware. AdBlock Plus cuenta con una lista de publicidad aceptable, la cual permite que se muestren solo los anuncios que cumplan con los criterios de publicidad aceptable acordados por la comunidad de usuarios.

- HTTPS Everywhere se encuentra disponible para Firefox, Chrome y Opera. La extensión se encarga de encriptar el tráfico entre el usuario y muchos sitios web, haciendo de su navegación una experiencia más segura. Muchos sitios utilizan aún enlaces HTTP sin encriptar dentro de contenido HTTPS. Esta extensión redacta las solicitudes para estos sitios en HTTPS.

Hay muchas otras extensiones disponibles para estos y otros buscadores que pueden mejorar la calidad y privacidad de su experiencia de navegación. A la hora de decidirse por uno, tenga cuidado e investigue bien, pues muchas extensiones no hacen lo que prometen hacer.

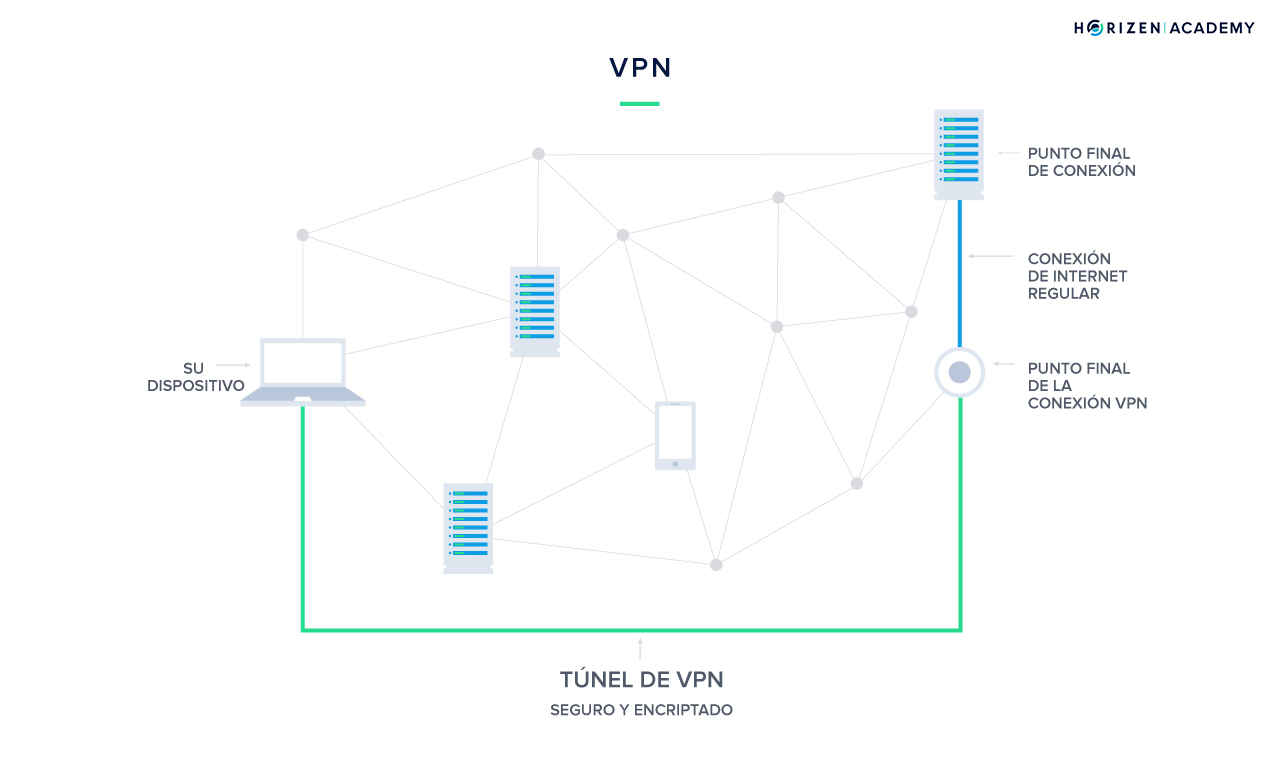

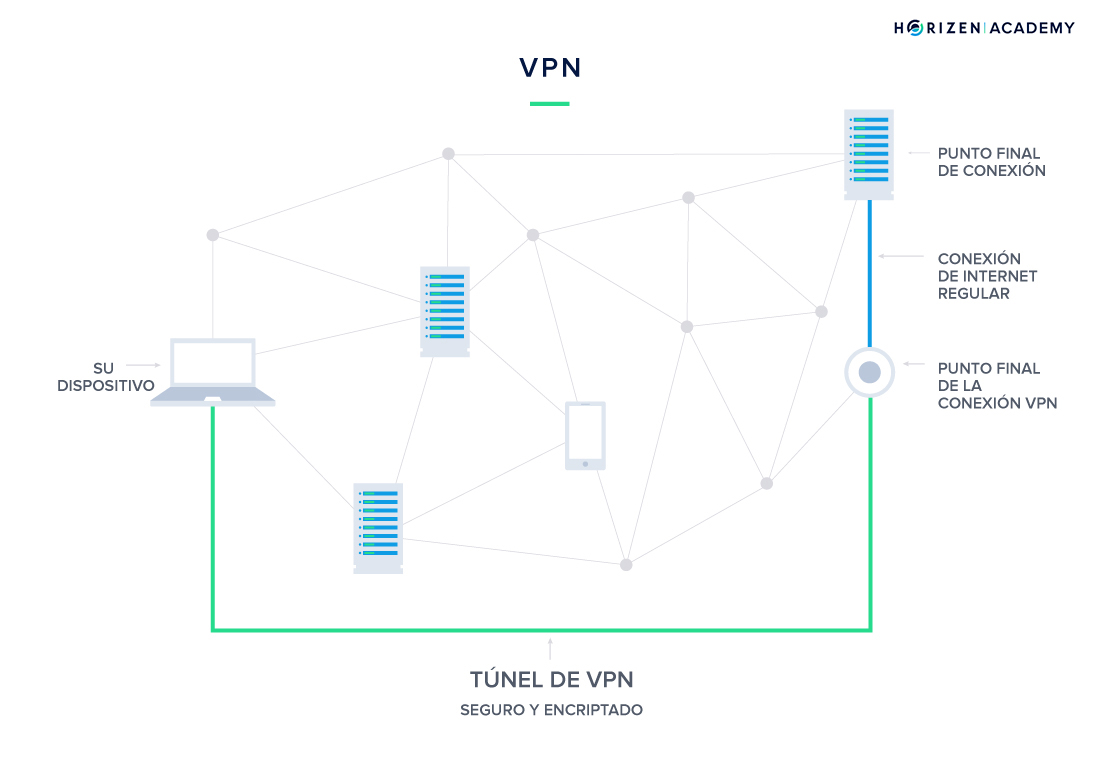

VPN

En general, el usuario se ve expuesto a que su información sea interceptado cuando utiliza una red de Wi-Fi no asegurada en un café, aeropuerto, restaurante, etc. Haciendo uso de un VPN (virtual private network) el usuario puede estar seguro de que la comunicación entre su computadora y el punto final está protegida. Un VPN encripta toda la información transmitida por el dispositivo del usuario para luego desencriptarla cuando llega al destino deseado.

Un VPN funciona como un túnel seguro entre dos o más dispositivos. Una red de este tipo asegura la conexión de manera que el usuario termina por contar con las mismas protecciones que ofrece una red privada. Muchas empresas, por ejemplo, le piden a sus empleados acceder a la red privada de la oficina cuando trabajan de manera remota. Esto asegura que la información transmitida no corre el riesgo de filtrarse o interceptarse.

Los VPN también le permiten al usuario acceder a servicios normalmente inaccesibles en su región. El usuario puede “fingir” encontrarse en otra ubicación geográfica y así conseguir acceso al contenido que desea. Esto se logra por medio de una conexión a un punto final dentro del área de servicio del servicio en cuestión. Si el usuario se conecta a un punto final en Estados Unidos, por ejemplo, es imposible distinguir dónde se origina la conexión.

Un VPN le puede ser especialmente útil a un usuario en un país con un régimen autoritario o que restringe el acceso a la web. Este tipo de regímenes no solo bloquean ciertos servicios de streaming y redes sociales, sino también el acceso a información básica que debería ser de acceso libre y universal.

Cómo elegir un VPN

Antes que nada, elija un VPN que no se encuentre dentro de la jurisdicción de uno de los llamados Catorce Ojos, entre los cuales se encuentran países como Australia, Canadá, Nueva Zelanda, el Reino Unido, Estados Unidos (cinco ojos) y países europeos como Alemania, Francia y Suecia. Estas jurisdicciones han formado una alianza para recolectar y compartir datos de vigilancia masiva, y puede ser posible que requieran a los VPN dentro de su jurisdicción compartir información sobre sus usuarios. Esta es una lista extensa de proveedores de VPN que incluye información sobre la jurisdicción desde la que opera el servicio y otros datos adicionales sobre la oferta de cada proveedor.

Elija también un VPN que no le pida información personal para registrarse como usuario. No debería ser necesario más que un correo electrónico para utilizar sus servicios. La información personal del usuario incluye datos de pago, así que para mantener el mayor nivel de privacidad posible, elija un servicio que acepte criptomonedas, tarjetas prepagadas o tarjetas de crédito.

Hay disponibles ya muchos comparativos entre proveedores de VPN, así que para no agregar otro a la lista, hemos incluido en la lista de lecturas adicionales tres recursos de mucho valor que lo ayudarán a elegir el servicio de VPN que más se ajuste a sus necesidades.

Correo Electrónico Encriptado

A un hacker sofistacado le resulta increíblemente fácil interceptar correos electrónicos, y la manera más fácil de hacerlo es obteniendo acceso a la cuenta de correo electrónico de un usuario. Si se implementan las mejores prácticas que introdujimos en el capítulo anterior, en especial la elección de una contraseña segura y la activación de A2F, esto se vuelve mucho más difícil, pero aun así existen maneras de interceptar el flujo del correo. Utilizar redes Wi-Fi no aseguradas es también otra manera en la que un adversario puede obtener acceso a la correspondencia en línea del usuario.

La encriptación del correo electrónico del usuario no solo resuelve este problema, sino que también es mucho más fácil de hacer de lo que piensa la mayoría

Cómo empezar

Hay fundamentalmente dos opciones a elegir si el usuario quiere empezar a enviar correos electrónicos encriptados. La primera opción es quizás la más conveniente, y es la de utilizar extensiones para las cuentas y clientes de correo que el usuario ya tiene. Hay extensiones para proveedores de correo como Gmail, pero aplicaciones como Apple Mail y Microsoft Outlook tienen disponible la opción de encriptación de correo de manera nativa.

La segunda opción es menos conveniente, y es la de cambiarse a un cliente de correo electrónico seguro. Algunas opciones son ProtonMail, CipherPost, Hushmail y Disroot, los cuales hacen disponible la encriptación de manera nativa desde sus interfaces regulares. La mayoría de estos proveedores se concentran en la privacidad del usuario y se sirven de un estándar de código abierto conocido como OpenPGP.

Es importante recalcar que el envío de correos encriptados solo puede darse entre usuarios que tienen habilitada la opción de encriptación, ya sea por medio de una extensión o reconfigurando sus administradores de correo. En consecuencia, es necesario que el usuario comparta sus llaves públicas antes de poder enviarle un correo encriptado a alguien más.

Ya hemos cubierto el principio detrás de la criptografía de llave pública en nuestra sección de tecnología. En el caso de las criptomonedas, el usuario utiliza su llave pública para recibir dinero y la llave privada para gastarlo. El par de llaves se utiliza de manera análoga en el caso del correo encriptado. El remitente utiliza la llave pública del usuario para encriptar el texto, mientras que el receptor (el usuario) utiliza la privada para desencriptarlo más adelante. Sin la llave pública del usuario, sería posible mandarle mensajes encriptados, pero como receptor este no tendría manera de desencriptarlos.

Cuál elegir

La cuestión de qué proveedor elegir solo la puede resolver el usuario. La primera pregunta que debe responderse es la de qué tan sensible es la información que se busca encriptar. Si el usuario quiere comunicarse de manera privada pero no habría consecuencias gravísimas si su comunicación llegara a hacerse pública, lo más adecuado es la elección de una extensión para un correo existente.

En caso de que el usuario maneja datos o información sensibles regularmente, debería de considerar cambiarse a un proveedor seguro o, por lo menos, crear una segunda cuenta de correo para enviar el contenido sensible. Ya que la meta aquí es que el usuario proteja su información personal, es importante prestar atención a los datos que se le proporcionan al proveedor a la hora de contratar el servicio. Por último, es esencial implementar una contraseña robusta y habilitar la A2F.

Todos los proveedores que aparecen a continuación cuentan con servicios gratuitos y aceptan criptomonedas como método de pago para la creación de cuentas prémium. Recuerde que pagar con criptomonedas o tarjetas prepagadas evita que tenga que compartir sus datos bancarios o información de tarjeta de crédito con el proveedor.

- ProtonMail

- Disroot.org

- Mailfence

No revisaremos aquí el procedimiento de cómo crear cuentas de correo nuevas, pues casi todos los proveedores cuentan ya con guías detalladas de cómo hacerlo y cómo implementar la encriptación al correo.

Mensajería

Todos chateamos, y chateamos mucho; mensajes de texto, iMessage, Skype, Messenger, WhatsApp, Telegram, algunos hasta recordamos todavía las épocas de ICQ y mIRC.

Comunicarse por mensajes de texto (textear; mensajearse) es un medio de comunicación muy cómodo de utilizar porque no exige respuestas inmediatas y puede utilizarse en ambientes ruidosos o poco privados. Los mensajes de voz integrados son otra función útil, en especial cuando el usuario tiene prisa y desea ahorrarse unos cuantos segundos. Utilizamos estos sistemas de mensajería seguido, pero esto detona varias preguntas sobre la seguridad del usuario: ¿Cómo se almacena, trata y transmite la información?, ¿se encuentra protegido el usuario al compartir datos privados por medio de estas aplicaciones? Resulta que algunos de estos sistemas de mensajería logran buenos niveles de privacidad, pero otros no tanto.

En el caso de servicios de mensajería, la privacidad se logra sacrificando comodidad. Entre más enfocada en privacidad está la aplicación, mayor el número de limitantes que el usuario podrá toparse.

La característica más importante para los servicios de mensajería de la actualidad es su capacidad de implementar la encriptación de punto a punto, lo cual significa que los datos se encriptan durante la transmisión y no se envían como texto normal.

Es importante prestarle atención a características como la jurisdicción e infraestructura de la empresa, las implicaciones de entregarles los datos del usuario a agencias de inteligencia, las funciones de vigilancia inherentes a la aplicación, la recolección de los datos del cliente, primitivas criptográficas, si la app y su infraestructura están construidas con código abierto y si el usuario es capaz o no de registrarse y utilizar la aplicación de manera anónima.

Revisemos ahora algunas de las aplicaciones de mensajería que más protegen la privacidad de sus usuarios:

Ricochet

Aunque su creador lo considera un experimento, Ricochet utiliza la red de Tor para conectarse con los contactos del usuario sin depender de servicios de mensajería. Ricochet crea un servicio oculto para para permitir interacciones sin revelar ubicación o direcciones IP. En vez de un nombre, el usuario recibe una dirección del tipo “ricochet:rs7ce36ksk24ogfw”. Otros usuarios de Ricochet pueden utilizar esta dirección para enviar una solicitud de contacto y pedirle a ese usuario formar parte de su lista de contactos. Los usuarios pueden ver quién se encuentra en línea y mandarles mensajes y, próximamente, archivos. La lista de contactos la conoce solo la computadora del usuario, y nunca se revela a ningún servidor o rastreador de tráfico. Toda la información se encripta de punto a punto y se anonimiza, por lo que solo el receptor del mensaje puede leerlo, y nadie sabe adónde va ni de dónde viene.

En cuanto a una selección más convencional de aplicaciones de mensajería, las más destacables son aquellas con servicios para conservar la privacidad como Signal, Threema y Wire. Securemessagingapps.com incluye una buena comparativa de estas aplicaciones con otras de uso común como Telegram, Skype, Whatsapp, Messenger, etc. Le recomendamos visitar el sitio y comparar usted mismo las características de estos distintos servicios.

Keybase

El trabajo en equipo y la colaboración en línea es otro concepto que se ha visto popularizado recientemente, con servicios como Slack y Microsoft Teams encabezando el fenómeno. Si lo que usted está buscando es una aplicación para trabajar en equipo que conserve su privacidad, esta es la alternativa indicada. Keybase es un app gratuita para teléfonos celulares y computadoras, es de código abierto y depende de criptografía de llave abierta. Keybase puede compararse a aplicaciones como Slack, Teams o Dropbox, pero con encriptación de punto a punto en todos los dispositivos.

Con una selección tan amplia de servicios, le deseamos una experiencia de mensajería feliz y segura.

Números telefónicos virtuales

Un número telefónico virtual es un número en el internet, y se le conoce también como marcación entrante directa o DID (direct inward dialing). La función principal de estos números es la de redireccionar llamadas entrantes al número telefónico principal del usuario. Quien haga una llamada a un número virtual no sabrá que está siendo redirigido ni conocerá nunca el número telefónico real del usuario. Un número telefónico virtual le permite al usuario tener varios números, incluso en varios países, sin tener que recurrir a un gran número de tarjetas SIM o proveedores de servicio.

Muchos servicios de números telefónicos virtuales también ofrecen funciones sofisticadas como la opción de grabar de llamadas, hacer llamadas en conferencia, mandar mensajes de texto y mantener un buzón de voz. Si alguna vez ha llamado a una línea de servicio al cliente que le haya pedido oprimir tal o cual botón para acceder a un servicio particular, lo más probable es que la entidad que proporciona el servicio esté utilizando números virtuales. No es hasta que el servicio recolecta la información suficiente sobre el usuario o la naturaleza de su llamada que la redirige al empleado adecuado. El usuario puede estructurar su sistema de manera que las llamadas se redirigen a su celular en lugar de a una línea fija o centro de atención.

El beneficio para las empresas que utilizan estos sistemas es una reducción enorme de costos. Para lograr lo mismo a nivel empresarial, la empresa tendría que comprar grandes cantidades de hardware y registrar múltiples números telefónicos con el proveedor de telecomunicaciones. En el caso de los números telefónicos virtuales solo se necesita crear una estructura compleja de números que se redirijan al empleado indicado. Otro beneficio de los número virtuales es que pueden brindarles servicio a clientes de todo el mundo sin que el cliente tenga que llamar a un número en el extranjero.

Privacidad por medio de un número telefónico virtual

Cuando el usuario se registra para utilizar un servicio o plataforma es común que se le pida que proporcione un número telefónico válido. Hay muchas razones legítimas para no querer compartir un número telefónico personal de esta manera. Utilizando un número virtual se vuelve posible proporcionarle esta información a cualquiera con menos preocupaciones. En caso de recibir llamadas no deseadas, el usuario puede bloquear el número o cambiar el suyo por completo; lo mismo que con un teléfono prepagado. Los números virtuales también le permiten al usuario esconder su ubicación, pues el número virtual redirige la llamada a través del internet. De elegir al proveedor indicado, nadie que llame al usuario podrá saber a qué lugar del mundo se está dirigiendo su llamada.

Cómo utilizar un número virtual

Primero, necesitará elegir un servicio que cumpla con sus necesidades. Hay diferentes opciones dependiendo de qué tanto tiempo vaya necesitar hacer uso del número, cuántos números desea tener de manera simultánea y qué funciones adicionales (como mensajería o un buzón de voz) le gustaría tener.

Segundo, evite contratar un servicio que le exija proporcionar su información personal al contratar el número telefónico virtual. El punto del número virtual es mantener privada su información personal, así que sospeche si el proveedor de servicio parece estar pidiéndole más datos de los necesarios. Hay servicios que no necesitan siquiera conocer su número telefónico real, pues redirigen las llamadas a su teléfono a través de una aplicación.

Por último, elija un servicio que pueda pagar de manera privada. Pagar con cripto o una tarjeta prepagada le ahorra la pena de tener que revelar más datos personales o financieros.

A continuación hemos incluido un par de artículos que lo ayudarán a contratar y utilizar su primer número telefónico virtual.