Votre Téléphone et Votre Ordinateur

Le téléphone et l’ordinateur sont sans doute les deux appareils les plus utilisés de nos jours. Nous nous en servons régulièrement tous les jours et la plupart d’entre nous travaillons même avec eux pendant plusieurs heures d’affilée ou même pendant une journée entière.

Les progrès récents en matière de puissance de traitement et de technologies de stockage ont permis d’apporter beaucoup de choses aux ordinateurs et aux smartphones : mail, messagerie, chat, portefeuille, logiciel bancaire, même la possibilité de stocker des milliers de photos et de vidéos. Ces appareils transportent presque toute notre vie numériquement. Par conséquent, la surface d’attaque de ces dispositifs et l’intérêt des pirates à prendre le contrôle de ces derniers a également augmenté.

Nous irons plus profondément dans les détails dans notre section intermédiaire, mais vous devez connaître les bases. La première chose est que les êtres humains aiment la vitesse. Nous sacrifions tous la confidentialité, en grande partie, pour la vitesse. Nous n’installons pas de protection par mot de passe/pin sur nos appareils pour gagner du temps lorsque nous les déverrouillons et nous laissons les applications utiliser nos données de localisation indéfiniment pour nous faire gagner un peu de temps à l’avenir afin que l’application ne pose plus de questions à ce sujet.

De nombreuses applications ont tendance à abuser des permissions en demandant plus qu’il n’en faut. Par exemple, une application de torche ne devrait pas vraiment avoir besoin d’accéder à vos photos ou à votre localisation, n’est-ce pas ? En parlant de localisation, les applications ont tendance à demander l’accès à votre emplacement non seulement en l’utilisant mais en arrière-plan aussi, et même lorsque l’appareil est inactif.

Les navigateurs sont un autre élément important ; ces logiciels que nous utilisons le plus souvent pour accéder au contenu sur Internet. La plupart des navigateurs envoient des données sans notre consentement et permettent aux sites Web de stocker des fichiers témoins contenant des renseignements identifiables uniques. Combien de fois avez-vous fait l’expérience de déjà-vu après avoir cherché un produit et ensuite avoir trouvé des publicités pour ce produit partout sur les réseaux sociaux et dans les publicités en ligne ?

Les applications piratées et les boutiques d’applications non officielles sont également dangereuses. Personne n’en vérifie la validité ni le degré de confiance et les attaquants utilisent souvent cette possibilité de manière abusive. Il est essentiel de s’en tenir aux applications officielles.

Et les réseaux publics ? Nous aimons le Wi-Fi gratuit, mais il a un prix : un réseau Wi-Fi ouvert signifie que les données transmises ne sont pas chiffrées et que les pirates peuvent intercepter des informations sensibles importantes comme les mots de passe ou les photos et s’y infiltrer.

Avez-vous vu des ordinateurs portables avec des caches de webcam ? Il y a une raison réelle pour laquelle les gens préoccupés par la protection de la vie privée les utilisent.

Votre Téléphone

Les téléphones mobiles d’aujourd’hui sont de minuscules ordinateurs puissants; ils ont des quantités énormes de stockage et de puissance de traitement à leur disposition et grâce à leur maniabilité, leur facilité et leur fréquence d’utilisation, il existe des tonnes d’applications de productivité pour smartphones, pas encore vues sur un ordinateur personnel. Les e-mails, la messagerie, les applications de chat, les portefeuilles, les logiciels bancaires, les notes personnelles, les photos et les vidéos ne sont qu’un petit exemple de ce que nous utilisons ou stockons sur nos téléphones. La surface d’attaque plus importante des smartphones attire beaucoup d’intérêt malveillant pour eux. Abordons en détail certains compromis en matière de protection de la vie privée :

- La protection par mot de passe/PIN est l’essentiel absolu - sans cela, votre téléphone est comme une porte ouverte, invitant n’importe qui à mettre la main sur ce qu’il veut.

- Les applications provenant de boutiques d’applications non officielles sont également dangereuses. Personne ne vérifie la validité et l’intégrité et les attaquants tirent souvent parti de cette faille. Pour tout système d’exploitation, il est essentiel de s’en tenir aux boutiques d’applications officielles.

- Les applications piratées sont une autre source de compromission de la vie privée. Les pirates incluent souvent des logiciels malveillants indétectables par les logiciels antivirus et antimalware, ce qui donne aux attaquants la possibilité de prendre le contrôle de votre appareil et de vous espionner.

- Les soi-disant jailbreaks sont dangereux aussi parce qu’ils désactivent de nombreuses mesures de sécurité de l’appareil et ouvrent le noyau de celui-ci pour que les applications soient plus accessibles.

- Le Wi-Fi gratuit a un coût - un réseau Wi-Fi ouvert signifie que les données transmises ne sont pas chiffrées et que les pirates peuvent obtenir et pirater des informations sensibles importantes comme les mots de passe.

- Et les logiciels normaux, tels que les navigateurs, peuvent également être utilisés pour altérer votre vie privée. Vous pouvez en savoir plus à leur sujet dans notre section outils : les navigateurs.

En dehors de cela, il existe d’autres méthodes plus sophistiquées et plus dangereuses qui peuvent être utilisées afin de suivre les personnes sur les réseaux mobiles, et cela peu importe les mesures de sécurité que l’utilisateur prend de son côté, à part éteindre le téléphone lui-même, bien sûr. L’un des plus effrayants est un piratage qui utilise un service d’échange de réseau appelé Signalling System No. 7 (SS7). En l’exploitant avec succès, l’attaquant peut lire des messages texte, écouter des appels et suivre un smartphone grâce à la triangulation, en utilisant uniquement un numéro de téléphone comme identifiant. Vous pouvez en savoir plus sur l’attaque SS7 ci-dessous, dans la section lectures complémentaires.

L’utilisation d’un chiffrement complet de l’appareil est également indispensable pour éviter toute récupération des données en cas de vol de l’appareil. Les deux systèmes d’exploitation populaires, iOS et Android offrent les options pour cela.

Note spéciale sur l’utilisation du SMS comme méthode 2FA

Nous vous conseillons de ne pas utiliser les SMS comme méthode de 2FA si possible. Il y a plus d’une façon pour un attaquant d’accéder aux messages texte ou aux appels que votre téléphone reçoit.

La première et la méthode la plus simple est l’ingénierie sociale. Il y a eu un certain nombre d’incidents où un attaquant a réussi à convaincre un conseiller d’une société de communication mobile que “son” téléphone s’était perdu ou que sa carte SIM était cassée et qu’il devait être remplacé immédiatement. Par coïncidence, la victime vient aussi de déménager, donc l’adresse est changée et une deuxième carte SIM est envoyée à l’attaquant. Bien qu’il soit peu probable que cet exploit fonctionne au premier essai, en appelant à plusieurs reprises l’attaquant pourrait trouver un téléconseiller qui acceptera de le faire.

Une autre méthode que l’attaquant peut utiliser est d’ouvrir un compte chez un autre fournisseur de services et de demander la portabilité de votre numéro. La plupart des fournisseurs vous proposent de garder votre numéro si vous passez d’un opérateur à un autre (Free vers Orange par exemple). Cela ouvre ce vecteur d’attaque simple mais efficace. Nous pourrions continuer avec la liste des exploits possibles, mais le fait est que votre numéro est une cible plutôt facile. Pour en savoir plus sur la 2FA, consultez notre section sur les meilleures pratiques.

Votre Ordinateur

Dans notre section pour débutants, nous avons abordé le sujet de la compromission de la vie privée sur les deux appareils les plus utilisés : votre téléphone et votre ordinateur. Dans notre précédent article, nous avons parlé spécifiquement du téléphone et comme les smartphones d’aujourd’hui ne sont presque que de petits ordinateurs, la majorité de l’article s’applique également à celui-ci.

Comme les ordinateurs sont relativement plus ouverts que les smartphones, les vecteurs d’attaque sont également plus importants :

- La protection par mot de passe/PIN est l’essentiel absolu - sans cela, votre ordinateur est comme une maison ouverte, invitant n’importe qui à mettre la main sur ce qu’il veut.

- Les applications provenant de boutiques en ligne non officielles et de sites Web non officiels sont également dangereuses. Personne n’en vérifie la validité et l’intégrité et les attaquants tirent souvent parti de cette faille. Pour tout système d’exploitation, il est essentiel de s’en tenir aux boutiques d’applications officielles et aux sites Web officiels également.

- Les applications piratées sont une autre source de compromission de la vie privée. Les pirates incluent souvent des logiciels malveillants indétectables par les logiciels antivirus et antimalware, ce qui donne aux attaquants la possibilité de prendre le contrôle de votre appareil et de vous espionner. Ceci est particulièrement important pour les systèmes d’exploitation Windows et Mac OS X, qui sont les plus utilisés dans notre utilisation quotidienne des postes de travail.

- L’utilisation de méthodes de protection modernes comme Secure Boot est essentielle car elles protègent votre ordinateur pendant la séquence de démarrage.

- Le Wi-Fi gratuit a un coût - un réseau Wi-Fi ouvert signifie que les données transmises ne sont pas chiffrées et que les pirates peuvent obtenir et pirater des informations sensibles importantes comme les mots de passe.

- Et les logiciels normaux, tels que les navigateurs, peuvent également être utilisés pour altérer votre vie privée. C’est particulièrement important pour les ordinateurs, car ce sont les principaux appareils pour nos activités quotidiennes de navigation sur Internet. De nombreuses entreprises utilisent les données d’identification uniques envoyées par votre navigateur pour vous suivre et servir le contenu pertinent. Vous pouvez en savoir plus à leur sujet dans notre section outils : Navigateur et plus bas dans la section des lectures complémentaires.

L’activation du chiffrement complet du disque est un autre excellent moyen de se protéger contre les fuites de données. Chaque système d’exploitation offre cette possibilité et vous pouvez utiliser BitLocker sous Windows et FileVault sous Mac OS X pour le faire. Les versions Linux offrent également de nombreuses possibilités dans ce domaine et vous pouvez toujours utiliser une solution multiplateforme comme VeraCrypt, qui peut également être utilisée pour chiffrer des fichiers individuels, des dossiers ou créer des volumes chiffrés également.

Éteindre et/ou couvrir votre microphone et votre webcam est également une bonne pratique. Il y a une vraie raison pour laquelle les gens qui se préoccupent de la protection de la vie privée utilisent des caches de webcam. Visionnez le film Snowden ci-dessous dans la section des lectures complémentaires pour obtenir plus d’informations sur ce défi et sur d’autres défis réels liés à la protection de la vie privée d’une manière visuelle.

Mais les plus dangereux sont les logiciels malveillants, en particulier sur le système d’exploitation Windows. Comme il s’agit du système d’exploitation le plus largement utilisé, les attaquants obtiennent plus d’avantages en ciblant Windows, plutôt que d’autres systèmes. Vous devez toujours être prudent avec les fichiers inconnus et utiliser les meilleures pratiques de sécurité et les logiciels antimalware mis à jour pour vous protéger.

Des Mot De Passe Forts

Réutiliser le même mot de passe sur de nombreux sites Web et applications est la première mauvaise pratique en matière de sécurité. Même les plateformes les plus importantes et les plus robustes sont piratées et les informations d’identification de leurs utilisateurs sont vendues sur le marché noir. Il y a eu des cas où les données volées étaient également accessibles au public. Imaginez si vos informations d’identification se trouvaient dans l’une de ces bases de données ; chaque compte pour lequel vous avez utilisé le même mot de passe serait piraté également.

Il est important que vous utilisiez un mot de passe différent pour chaque site Web ou application pour lequel vous créez un compte. Considérez ceci comme la meilleure pratique de sécurité.

Comment les mots de passe sont-ils piratés ?

Il existe quelques méthodes bien connues utilisées par les pirates afin d’obtenir un mot de passe. Le moyen le plus facile de le faire pour un pirate est le phishing.

Avec le phishing, un attaquant essaie de vous faire donner votre mot de passe de plein gré. Ceci peut être fait en vous envoyant un courriel vous demandant de vérifier votre compte. Un lien dans l’e-mail peut vous mener à un site Web qui ressemble exactement au site Web d’origine vers lequel l’e-mail prétend avoir un lien. En saisissant vos informations de connexion sur ce faux site Web, les pirates ont atteint leur but.

Lorsque vous recevez un courriel suspect comme dans l’exemple ci-dessus, veuillez ne pas cliquer sur le lien. En cas de doute, visitez le site Web comme vous le feriez normalement et vérifiez votre compte pour voir si vous avez des notifications concernant la vérification de vos identifiants. Si vous n’avez pas de notification, l’e-mail est très certainement une arnaque.

Si un attaquant ne peut pas vous soutirer votre mot de passe par la ruse, il a deux autres options :

Attaque par dictionnaire - Dans une attaque par dictionnaire, les pirates essaient un grand nombre de mots communs, par exemple à partir d’un dictionnaire. Ils utiliseront non seulement les mots réguliers du dictionnaire Larousse, mais aussi les mots de passe les plus courants. Dans le cas où certains de vos mots de passe ressemblent à : Password123, P4ssword, P4ssw0rt ou Thisismypassword vous êtes très vulnérables à une telle attaque.

Brute Force Attack - Une attaque de force brute se concentre sur votre mot de passe. Bien qu’un attaquant n’utilisera cette méthode que si vous êtes la seule cible. Lors d’une attaque par force brute, le pirate va essayer toutes les combinaisons possibles de caractères, de chiffres et de symboles jusqu’à ce que l’attaquant accède à votre compte.

L’attaquant combinera très probablement l’attaque par dictionnaire et l’attaque par force brute en essayant d’abord les mots de passe les plus courants avant de passer à la devinette aléatoire.

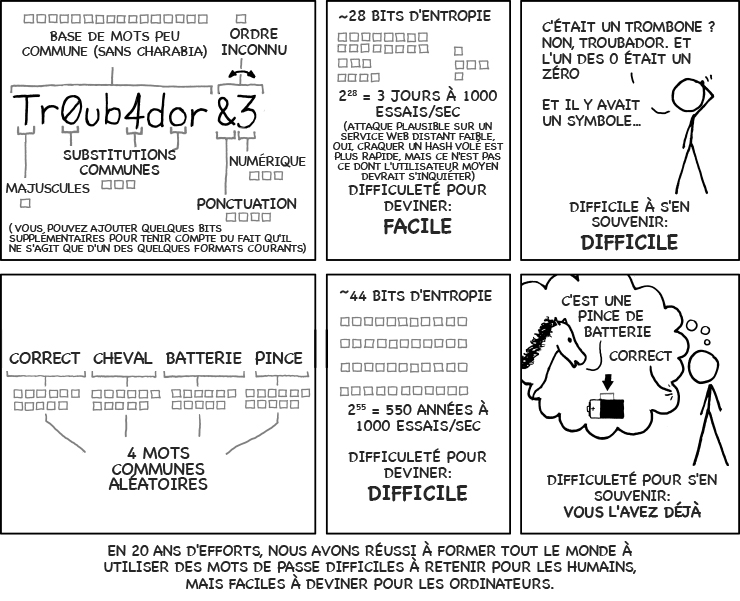

À quoi devrait ressembler un mot de passe

Un mot de passe fort doit comporter au moins 12 caractères. Si vous protégez des informations sensibles, utilisez 20 caractères ou plus. Utilisez un mélange de lettres majuscules, de lettres, de chiffres et de symboles réguliers. N’utilisez pas seulement des symboles ou des chiffres pour remplacer des lettres comme pa$$word ou p4ssw0rt. Pour une attaque automatisée, ces mots de passe sont aussi banals que le mot original.

Il y a quelques méthodes que vous pouvez appliquer pour créer un mot de passe fort. La méthode de phrase utilise une phrase familière comme point de départ et applique une sorte d’algorithme pour créer votre mot de passe.

Vous pourriez commencer par “Je suis allé à l’école à Woodland Park et j’ai joué au football à l’automne”. Maintenant vous pouvez penser à un algorithme pour créer un mot de passe à partir de cette phrase, comme utiliser les deux premiers caractères de chaque mot, les deux derniers caractères, le premier et le dernier ou toute autre combinaison qui fonctionne pour vous. L’utilisation des deux premiers caractères donnerait “JesualalecaWoPaetjajoaufoalau”. Il s’agit d’un mot de passe assez sûr qui survivra à la fois à une attaque par dictionnaire et à une attaque par force brute si l’attaquant ne s’engage pas à 100% envers vous comme cible.

Une autre méthode consiste à utiliser des mots réguliers qui n’ont pas de sens dans cette combinaison “correctchevalbatteriepince” en est un exemple fréquent.

Comment vous souvenir de tout ça ?

La méthode difficile et moins sûre serait d’ajouter une sorte de code à la fin d’un mot de passe standard, selon le compte pour lequel vous l’utilisez.

Vous pouvez ainsi utiliser “JesualalecaWoPaetjajoaufoalau_fcbk” pour votre compte Facebook et “JesualalecaWoPaetjajoaufoalau_mzn” pour votre compte Amazon. Il y a eu de nombreux incidents de piratage de bases de données de mots de passe et cette méthode vous rendrait vulnérable à une telle violation de données parce que les attaquants pourraient alors dériver vos autres mots de passe s’ils découvrent le schéma que vous avez utilisé.

Une meilleure méthode est d’utiliser un gestionnaire de mots de passe qui génère des mots de passe longs et difficiles à deviner et les enregistre pour vous. Maintenant, vous n’avez plus qu’à vous souvenir d’un seul mot de passe super fort pour protéger votre application de gestion de mots de passe et c’est tout.

Résumé - Des Mot De Passe Forts

L’utilisation de mots de passe forts est la première étape pour protéger vos données. Utilisez un mot de passe différent pour chaque service pour lequel vous avez un compte.

Les pirates tenteront de mettre la main sur vos mots de passe par le phishing, les attaques par dictionnaire ou par force brute. Votre mot de passe doit comporter au moins 12 caractères, mais 20 est mieux. N’utilisez pas de phrases courantes ou ne vous fiez pas à la simple substitution de lettres par des chiffres ou des symboles.

Il existe de bonnes méthodes pour créer des mots de passe forts comme la méthode des phrases. Pour stocker de manière sécurisée tous vos différents mots de passe, utilisez un gestionnaire de mots de passe.

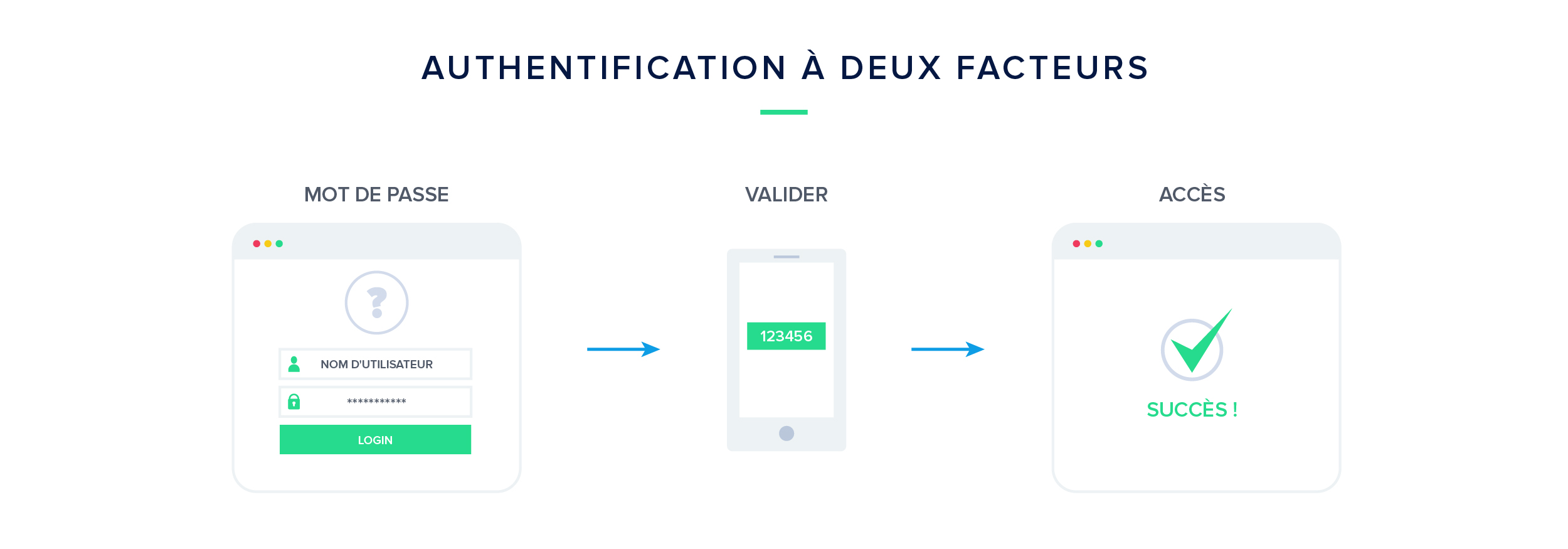

2FA - Authentification À Deux Facteurs

L’authentification à deux facteurs ou, en abrégé, 2FA est un moyen donné aux utilisateurs pour accéder à un service en utilisant une combinaison de deux méthodes d’authentification. Il peut s’agir d’un code PIN supplémentaire ou d’un mot de passe, d’un mot de passe unique (OTP: One-time Password), d’une empreinte digitale ou autres données biométriques ou également d’une puce ou d’un jeton de sécurité supplémentaire dans votre appareil.

Nous utilisons déjà la 2FA dans la vraie vie. Un exemple notable est l’utilisation d’un guichet automatique pour retirer de l’argent à l’aide d’une carte de débit et d’un code PIN. Cependant, de nombreux services n’utilisent qu’une authentification à un seul facteur pour l’identification de l’utilisateur et ce facteur est évidemment un mot de passe.

La bonne nouvelle, c’est que presque tous les services du monde de la blockchain ont une 2FA optionnelle intégrée. C’est devenu un standard de fait dans ce domaine. L’activation de la 2FA est l’une des meilleures pratiques de sécurité que vous puissiez employer car elle vous protège même en cas de piratage au niveau de la plateforme lorsque les mots de passe sont exposés. Bien sûr, si l’on considère que la plateforme elle-même a la 2FA correctement implémentée. La 2FA fonctionne en vous demandant de prouver votre identité par une méthode d’authentification secondaire en plus de votre mot de passe. Le plus souvent, la méthode secondaire d’authentification est un message SMS envoyé à votre numéro de téléphone ou un code généré sur une application dédiée, comme Microsoft Authenticator, Google Authenticator ou autres.

La 2FA par messages texte (SMS)

Nous vous conseillons de ne pas utiliser les SMS comme méthode 2FA si possible. Il y a plus d’une façon pour un attaquant d’accéder aux messages texte ou aux appels que votre téléphone reçoit.

La première méthode qui est aussi la plus simple est l’ingénierie sociale. Il y a eu un certain nombre d’incidents où un attaquant a réussi à convaincre un employé d’une société de communication mobile que “son” téléphone s’était perdu ou que la carte SIM était cassée et qu’il fallait le remplacer immédiatement. Par coïncidence, le “client” vient de déménager et il doit changer d’adresse. L’entreprise expédie ensuite la deuxième carte SIM à l’attaquant. Bien qu’il soit peu probable que cet exploit fonctionne au premier essai, en appelant à plusieurs reprises l’attaquant peut trouver un téléconseiller qui accédera à sa demande.

Une autre méthode que l’attaquant peut utiliser est d’ouvrir un compte chez un autre fournisseur de services et de demander la portabilité de votre numéro. La plupart des fournisseurs vous proposent de garder votre numéro si vous passez d’un opérateur à un autre (de Free à Orange par exemple). Cela ouvre ce vecteur d’attaque simple mais efficace. Nous pourrions continuer avec la liste des exploits possibles, mais le fait est que votre numéro est une cible plutôt facile.

Les application 2FA

L’utilisation d’une application de génération de code séparée est importante car vous pouvez l’utiliser hors ligne ou dans un autre pays sans activer un service d’itinérance.

La 2FA a un inconvénient. Vous en devenez dépendant, et comme votre coffre-fort de gestion de mots de passe, vous devez faire attention à ne pas perdre votre dispositif qui permet la 2FA qui, dans la plupart des cas, est votre smartphone. Heureusement, de nombreuses applications et services 2FA offrent un moyen de sauvegarder l’application elle-même ou de conserver un code de sauvegarde pour le service lui-même afin que vous ne soyez pas verrouillé pour toujours.

Si vous ne faites pas confiance à une application Google pour prendre soin de votre 2FA, il existe un grand nombre d’applications similaires. Si vous voulez aller plus loin, vous pouvez utiliser un périphérique matériel tel que la YubiKey ou même le hardware wallet du Ledger qui peut stocker vos cryptomonnaies, ainsi que vous fournir des capacités 2FA via FIDO U2F.

Il existe de nombreux guides écrits et didacticiels YouTube sur la façon de mettre en place les différentes méthodes 2FA qui existent. Vous trouverez ci-dessous un guide pour l’application Google Authenticator ainsi que pour la YubiKey.

La plupart des méthodes offrent un moyen de restaurer vos codes 2FA, au cas où vous supprimiez accidentellement l’application, ou que votre téléphone se casse. Assurez-vous de vous familiariser avec la procédure de sauvegarde de la méthode de votre choix avant de commencer à l’utiliser, afin de ne pas être pris au dépourvu dans une telle situation et de perdre l’accès à vos comptes.

Résumé - 2FA - Authentification À Deux Facteurs

L’activation de la 2FA avec tous les comptes qui la supportent améliore considérablement la sécurité. Essayez de ne pas utiliser les SMS comme méthode 2FA, car c’est une méthode vulnérable avec de nombreux vecteurs d’attaque. Utiliser une application 2FA ou même un périphérique matériel est un meilleur choix. N’oubliez pas de créer des sauvegardes pour la méthode que vous avez décidé d’utiliser.

L’argument “Je N’ai Rien À Cacher”

Selon Wikipedia, l’argument de rien avoir à cacher affirme que les programmes de surveillance gouvernementaux ne menacent pas la vie privée à moins qu’ils ne découvrent des activités illégales et que s’ils découvrent des activités illégales, la personne qui commet ces activités n’a pas le droit de les garder privées. Par conséquent, une personne qui est en faveur de cet argument peut dire “Je n’ai rien à cacher” et n’exprime donc pas d’opposition à la surveillance gouvernementale. Une personne utilisant cet argument peut dire qu’une personne ne devrait pas s’inquiéter du gouvernement ou de la surveillance si elle n’a “rien à cacher”.

Nous pensons que cet argument est très biaisé parce que : | |

| La protection de la vie privée ne consiste pas à se cacher, mais à protéger : Donneriez-vous les mots de passe de vos adresses mails et autres comptes à n'importe qui ? Permettriez-vous à tout le monde de lire vos messages sur les réseaux sociaux ? Aimeriez-vous avoir toujours quelqu'un qui écoute chacune de vos conversations, qui consulte votre dossier médical et qui est au courant de vos rendez-vous avec votre médecin ? Ou alors, pourquoi avez-vous des rideaux aux fenêtres de votre maison ou même un pantalon ? | |

| La vie privée est un droit humain fondamental : Le droit à la liberté d'expression et le droit de réunion sont les droits fondamentaux de l'homme, même si vous n'avez rien à dire ou protester maintenant. La vie privée aussi. Pensez au vote, aux renseignements médicaux et aux renseignements bancaires. Il est évident que vous souhaitez qu'ils restent confidentiels. | |

| Le manque de privacité est nuisible : Vous pourriez faire l'objet de discrimination ou d’harcèlement en raison de vos renseignements personnels ou devenir victime d'un vol ou d'une usurpation d'identité. | |

| Les données de localisation sont sensibles : Elles peuvent déterminer où vous vivez, où vous travaillez, où vous faites les magasins et où vous sortez avec vos amis. Chaque smartphone moderne détecte la maison et le lieu de travail juste après plusieurs jours d'utilisation. | |

| Les réseaux sociaux rassemblent encore plus de données : Ce que vous aimez ou suivez et les applications que vous utilisez sur les réseaux sociaux déterminent les types de publicités que vous allez voir. Votre âge, votre sexe, votre profession, votre titre de poste et tous les autres petits détails peuvent également être pris en compte pour le ciblage publicitaire. Les réseaux sociaux sont la meilleure plateforme de marketing que nous ayons vue jusqu'à présent. Non seulement ces détails déterminent le type d'annonces que vous voyez, mais aussi parfois le prix qui vous est indiqué. Surtout lorsque vous réservez des vols, vos métadonnées déterminent les prix qui seront disponibles. | |

| Chaque petit détail compte : Certaines entreprises recueillent les mails tandis que d'autres localisent l'endroit où vous allez faire les boutiques ou manger. Certains grands moteurs de recherche conservent même votre historique de recherche si vous avez un compte chez eux. D'autres regroupent toutes les données et donnent une image complète de qui vous êtes, d’où vous allez et avec qui ainsi que ce que vous faites. Comme le dit cet article complet, si cela fait peur, c'est parce que c'est le cas. |

L’argument “Rien à cacher” est faussé et sans pertinence aujourd’hui. Les gens qui pensent qu’ils n’ont rien à cacher disent essentiellement qu’ils sont tellement inoffensifs et inintéressants que cela ne signifie rien pour eux si quelqu’un piste constamment leur vie, ce qui, si on l’explique en détail, serait évidemment inacceptable.

Même si la vie privée est envahie à droite et à gauche, vous avez toujours le pouvoir de la protéger de bien des façons. Il existe des étapes simples que vous pouvez suivre pour reprendre le contrôle et augmenter considérablement votre niveau de confidentialité :

- Chiffrer les mails, les messages et les appels

- Modifier les paramètres de confidentialité de vos appareils et logiciels

- Utiliser des outils et des applications différents et plus privés

Outils Pour Protéger Votre Vie Privée

Les Navigateurs

Les logiciels que nous utilisons le plus fréquemment pour accéder au contenu sur Internet sont les plus effrayants. La plupart des navigateurs envoient des données sans notre consentement et permettent aux sites Web de stocker des fichiers témoins contenant des renseignements identifiables uniques. Combien de fois avez-vous fait l’expérience de déja-vu après avoir cherché un produit et ensuite avoir trouvé des publicités pour ce produit partout sur les réseaux sociaux et dans les publicités en ligne ?

Le choix d’un navigateur respectueux de la vie privée et la modification des paramètres liés sont une partie essentielle de notre voyage en toute confidentialité sur Internet.

Aujourd’hui, il y a trois navigateurs disponibles qui offrent de bonnes fonctions de privacité ou qui peuvent être ajustées en conséquence :

Nous parlerons de Tor dans un article séparé dans la section avancée. En bref, en dehors d’un navigateur lui-même, Tor est un logiciel libre et un réseau ouvert pour vous aider à vous défendre contre la surveillance du réseau et l’analyse du trafic.

Brave est un navigateur web gratuit et open source développé par Brave Software Inc. basé sur le navigateur web Chromium qui bloque les publicités et les trackers par défaut.

Et comme pour Mozilla Firefox, qui est très populaire, vous devez ajuster les paramètres de confidentialité pour le rendre plus convivial (mais n’oubliez pas l’étape d’ajustement des paramètres de confidentialité !).

Il existe des navigateurs avec des extensions de confidentialité disponibles, comme Privacy Badger pour Chrome et Opera (également pour Firefox). Ces extensions améliorent l’expérience de confidentialité et permettent à votre logiciel préféré d’accéder à un Internet moins sournois.

Malheureusement, la plupart des navigateurs transmettent des “empreintes numériques” qui permettent aux sites Web de les suivre grâce aux informations de configuration et de paramétrage. Il existe également un en-tête “Ne pas suivre” que les navigateurs peuvent diffuser sur les sites Web, leur signalant de ne pas suivre l’utilisateur, mais de nombreux sites Web ne respectent pas cet en-tête.

La protection contre le suivi numérique est très difficile et la seule solution vraiment fonctionnelle est l’utilisation de Tor. Avec d’autres navigateurs également, en utilisant un add-on, comme Privacy Badger, on peut améliorer la sécurité. Un autre mécanisme puissant de défense contre le suivi numérique est la désactivation de JavaScript ; il coupe essentiellement les méthodes que les sites Web utilisent pour détecter des choses comme les polices de caractère et les plugins. Malheureusement, JavaScript est également nécessaire pour que la plupart des sites Web fonctionnent correctement.

Résumé - Les Navigateurs

Il est difficile de se protéger contre le suivi numérique et le suivi du navigateur sans utiliser le navigateur Tor, mais vous pouvez encore faire beaucoup de choses. Utilisez les navigateurs mentionnés ci-dessus, modifiez vos paramètres de confidentialité et testez ici afin de déterminer si votre navigateur envoie des informations uniques et identifiables comme l’“empreinte digitale du navigateur” aux pages web que vous visitez !

Les Moteurs De Recherche

Vous avez peut-être entendu dire que les principaux moteurs de recherche suivent leurs utilisateurs et cela est vrai. Ce n’est un secret pour personne aujourd’hui que les moteurs de recherche comme Google, Bing, Yahoo! et d’autres suivent presque 100% des requêtes de recherche que vous faites et adaptent les résultats que vous voyez sur votre écran spécifiquement pour vous. En d’autres termes, ils vous donnent des résultats personnalisés. D’autre part, vos données de recherche sont exploitées pour vous diffuser des annonces pertinentes pendant que vous naviguez sur Internet.

Comme la plupart d’entre nous utilisons Google pour nos besoins de recherche, il y a de grandes chances que vous aussi. Rendez-vous donc sur et jetez un coup d’œil à votre activité à travers les différents services Google et laissez-vous surprendre par la quantité de données recueillies à votre sujet. Il convient également de mentionner que pour se conformer à la réglementation actuelle, Google et d’autres offrent la possibilité de supprimer votre historique et il est recommandé que vous utilisiez cette fonctionnalité régulièrement, afin d’éviter l’accumulation de données massives sur vos activités.

Nous recommandons trois moteurs de recherche qui préservent votre vie privée :

DuckDuckGo

DuckDuckDuckGo est un moteur de recherche très populaire qui protège la vie privée. Il donne des résultats en gardant à l’esprit “la qualité plutôt que la quantité”. DuckDuckGo ne vous suit pas, ne diffuse pas d’annonces et ne filtre pas les résultats de recherche. Il fournit également une application pour iOS et Android ainsi qu’une extension à Chrome pour des fonctionnalités supplémentaires telles que le blocage des trackers, le chiffrement du trafic, etc.

Startpage

Startpage est un moteur de recherche très convivial qui utilise les résultats de recherche de Google, supprime toutes les informations de suivi et vous les transmet. L’utilisation des résultats de Google le rend familier et les résultats sont également de grande qualité. Startpage ne conserve aucune information pertinente vous concernant et déclare qu’ils n’ont peur de personne parce qu’ils n’ont rien à leur remettre. Une autre caractéristique merveilleuse de Startpage est l’affichage anonyme par lequel il vous connecte sur le site Web par proxy afin que votre ordinateur ne soit pas encombré de cookies. Startpage ne filtre pas non plus les résultats, donc pas de recherches personnalisées et sur mesure.

searX

Searx est un meta-moteur de recherche, agrégeant les résultats d’autres moteurs de recherche tout en ne stockant pas d’informations sur ses utilisateurs. Il ne stocke aucune information vous concernant, ne vous suit pas et ne personnalise pas les résultats. De plus, Searx est un logiciel libre, le code est 100% ouvert et vous pouvez aider à l’améliorer. Pour en savoir plus, rendez-vous sur GitHub.

Bloqueur de publicités

Nous avons parlé des navigateurs, le logiciel le plus fréquemment utilisé pour accéder au contenu sur Internet, et nous avons mentionné qu’il existe des modules complémentaires qui aident à améliorer votre expérience en terme de confidentialité. Parlons des plus remarquables :

- Privacy Badger est disponible pour Chrome, Opera et Firefox. Cet add-on inhibe le suivi des annonceurs. Privacy Badger apprend au fur et à mesure que vous surfez ; si un annonceur semble vous suivre sans votre permission sur plusieurs sites Web, le module complémentaire l’empêche automatiquement d’afficher plus de contenu.

- uBlock Origin est disponible pour Chrome, Opera, Firefox, Microsoft Edge et Safari. Il fonctionne de la même façon qu’un bloqueur à large spectre. Il utilise sa propre liste de filtres Origin ainsi que des listes d’autres add-ons similaires, y compris EasyList, EasyPrivacy, les serveurs publicitaires/de suivi/malware de Peter Lowe, et diverses listes de sites malveillants.

- AdBlock Plus est probablement l’add-on de blocage publicitaire le plus populaire, disponible pour presque tous les navigateurs. Il bloque les publicités gênantes, désactive le suivi et bloque les domaines connus pour répandre des logiciels malveillants. AdBlock Plus dispose d’une liste d’annonces acceptables qui affiche les annonces qui répondent aux critères convenus par la communauté des utilisateurs. La liste est tenue à jour par Eyeo GmbH.

- HTTPS Everywhere est disponible pour Firefox, Chrome et Opera. Il chiffre le trafic entre vous et de nombreux sites Web, ce qui rend votre navigation plus sûre. De nombreux sites Web utilisent encore des liens HTTP non chiffrés dans le contenu HTTPS. L’extension HTTPS Everywhere réécrit les requêtes de ces sites en HTTPS.

Il existe de nombreux add-ons disponibles pour ces navigateurs et d’autres pour améliorer votre expérience en terme de navigation privée. Soyez prudents et faites vos propres recherches ; de nombreux modules complémentaires peuvent ne pas faire ce qu’ils annoncent.

Les Messageries

Nous chattons tous et par tonnes : SMS, iMessage, Skype, Messenger, WhatsApp, Telegram…. Certains se souviendront peut-être même de l’époque d’ICQ et de mIRC !

La messagerie est un moyen très confortable d’utilisation car elle ne nécessite pas de réponse immédiate et vous pouvez l’utiliser dans des environnements non privés et bruyants. La messagerie vocale intégrée est une autre fonctionnalité utile à utiliser lorsque vous êtes pressé et que vous voulez gagner du temps. Nous utilisons souvent ces messageries, mais cela soulève aussi la question de la vie privée. Comment les données sont-elles conservées, traitées et transmises ? Sommes-nous protégés lorsque nous partageons des données privées sur ces applications ? Eh bien, il s’avère que certains le font très bien alors que d’autres ne le font pas tant que ça.

Comme pour bien d’autres choses, la protection de la vie privée se fait au détriment du confort. Plus l’application est axée sur la protection de la vie privée, plus il peut y avoir de limites.

La caractéristique la plus importante pour les messageries modernes est sans doute le chiffrement de bout en bout, ce qui signifie que les données sont chiffrées pendant la transmission et ne sont pas envoyées en texte clair. Il est important de prêter attention à des choses telles que la juridiction de l’entreprise et de l’infrastructure, si les données sont transmises aux agences de renseignement, les capacités de surveillance intégrées dans l’application, la collecte des données des clients, les primitives cryptographiques, si les applications et l’infrastructure sont open source, et si vous pouvez inscrire et utiliser l’application de façon anonyme ou pas.

Passons en revue quelques-unes des applications de messagerie les plus protectrices de la vie privée :

Ricochet

Bien qu’il s’agisse d’une expérience selon son auteur, “Ricochet utilise le réseau Tor pour vous mettre en relation avec vos contacts sans dépendre des serveurs de messagerie. Il crée un service caché pour prendre rendez-vous avec vos contacts sans révéler votre emplacement ou votre adresse IP. Au lieu d’un nom d’utilisateur, vous obtenez une adresse unique qui ressemble à ricochet:rs7ce36jsjsj24ogfw. Les autres utilisateurs de Ricochet peuvent utiliser cette adresse pour envoyer une demande de contact en demandant à être ajouté à votre liste de contacts. Vous pouvez voir quand vos contacts sont en ligne, et leur envoyer des messages (et bientôt, des fichiers ! ). Votre liste de contacts n’est connue que de votre ordinateur ; jamais exposée aux serveurs ou à la surveillance du trafic réseau. Tout est chiffré de bout en bout, donc seul le destinataire peut le déchiffrer, et c’est également anonymisé, donc personne ne sait d’où ça vient et où ça part.”

Comme pour les applications de messagerie plus conventionnelles, certaines des plus notables avec des fonctions de protection de la vie privée incluent Signal, Threema et Wire. www.securemessagingapps.com a une grande comparaison de ces applications avec d’autres qui sont très populaires et fréquemment utilisées comme Telegram, Skype, WhatsApp, Messenger, et autres. Plutôt que de tout expliquer à nouveau ici, nous vous recommandons d’y aller et de comparer les applications à l’aide du tableau sur le site Web.

Keybase

Le travail d’équipe et la collaboration sont une autre chose importante aujourd’hui avec Slack et Teams en tête du peloton. Au cas où vous auriez besoin d’une application de travail d’équipe qui préserve la confidentialité, Keybase est une très bonne alternative. Selon son propre site Internet, “Keybase est une nouvelle application de sécurité gratuite pour téléphones portables et ordinateurs. Pour les geeks parmi nous : c’est open source et alimenté par la cryptographie à clé publique. Keybase est pour tout le monde. Imaginez un Slack pour le monde entier, sauf qu’il est chiffré de bout en bout sur tous vos appareils. Ou une DropBox d’équipe où le serveur ne peut pas divulguer vos fichiers ou être piraté.”

Armé d’un grand nombre d’alternatives, nous vous souhaitons une messagerie heureuse et sécurisée.

Les Gestionnaries De Mot De Passe

Nous avons mentionné qu’il est essentiel d’avoir un mot de passe différent pour chaque service et application que vous utilisez. Cela soulevait la question “Comment un être humain normal peut-il se souvenir de tant de mots de passe différents ? et la solution pour cette question est : les gestionnaires de mot de passe. Ces programmes gèrent les mots de passe pour nous afin que nous n’ayons pas à nous en souvenir. Incroyable, n’est-ce pas ?

L’utilisation de gestionnaires de mots de passe vous permet également de générer des mots de passe longs et complexes sans craindre qu’un être humain ou un ordinateur puisse les craquer ou s’en souvenir. Vous pouvez même générer des données aléatoires pour les questions de sécurité et les enregistrer dans le coffre-fort logiciel lui-même. Mais cela a un coût : vous avez maintenant un point de défaillance unique, vous devez donc choisir un mot de passe solide et protéger très soigneusement votre gestionnaire de mot passe.

Il est également essentiel de savoir que les gestionnaires de mots de passe ont besoin d’un mot de passe maître; un mot de passe qui déchiffre votre coffre et déverrouille tous les autres. Le mot de passe maître doit être très sûr mais aussi facile à mémoriser. De nombreux gestionnaires de mots de passe offrent et recommandent l’utilisation de la A2F.

Il existe trois types de gestionnaires de mots de passe : les applications logicielles installées localement, les services en ligne accessibles par l’intermédiaire de portails Web et les dispositifs matériels accessibles localement qui servent de clés.

Les plus utiles pour les débutants sont les services en ligne. Ces services synchronisent les mots de passe entre vos appareils et gardent votre coffre-fort sécurisé dans le cloud, et sont protégés par un mot de passe maître ainsi que la 2FA (de préférence). La plupart de ces gestionnaires de mots de passe disposent d’extensions de navigateur et/ou de logiciels à installer sur votre ordinateur ou appareil mobile et font office de coffre-fort.

Il est important de prendre note des prix. Bien que de nombreux gestionnaires de mots de passe offrent des niveaux payants, certains proposent d’excellentes versions gratuites, comme LastPass. Nous vous recommandons de commencer par un niveau ou un essai gratuit, de les tester et de décider si un gestionnaire de mots de passe spécifique correspond à vos besoins. Vous découvrirez peut-être qu’un niveau gratuit est satisfaisant pour vous ou vous voudrez peut-être passer au niveau payant si nécessaire.

Le plus difficile est de choisir un gestionnaire de mots de passe - il y en a tellement ! Plutôt que d’en choisir un pour vous, nous vous encourageons à en essayer plusieurs et à choisir celui qui convient le mieux à vos besoins et à vos appareils. Parmi les plus populaires, mentionnons LastPass, 1Password, MasterPass et KeePassX.

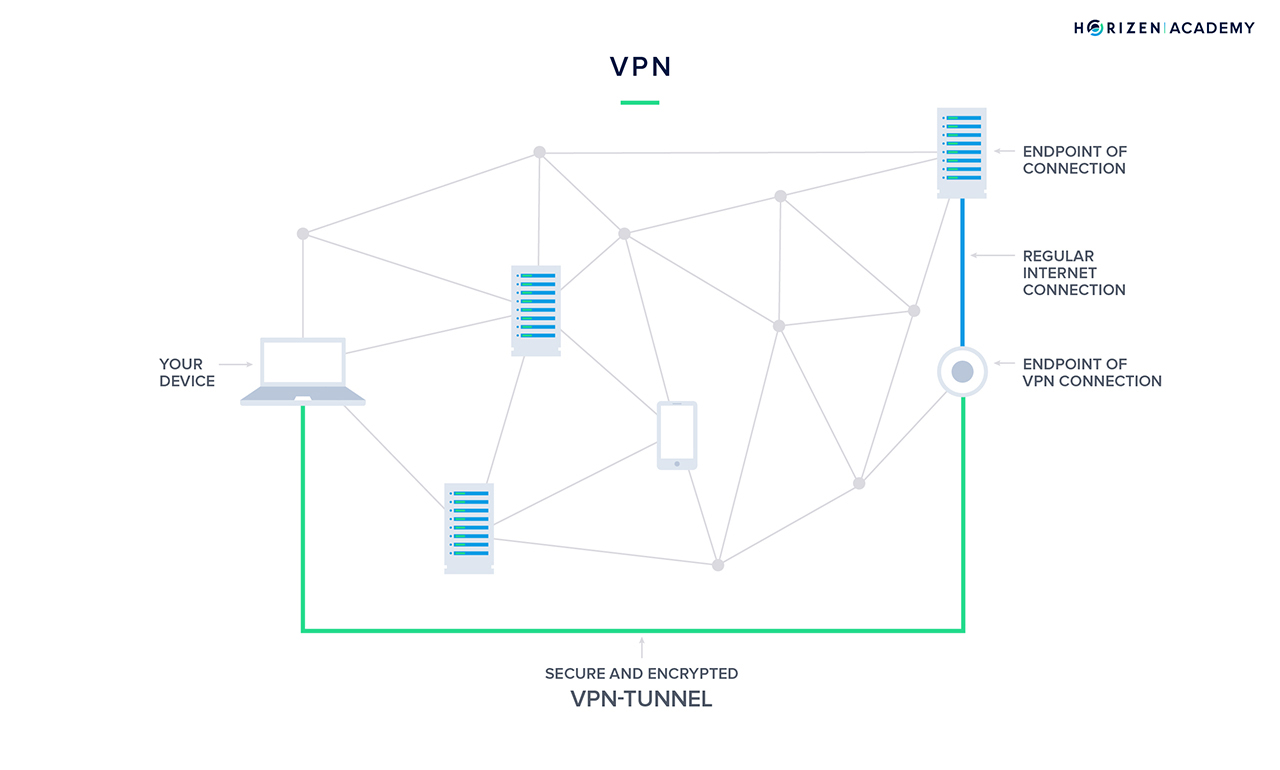

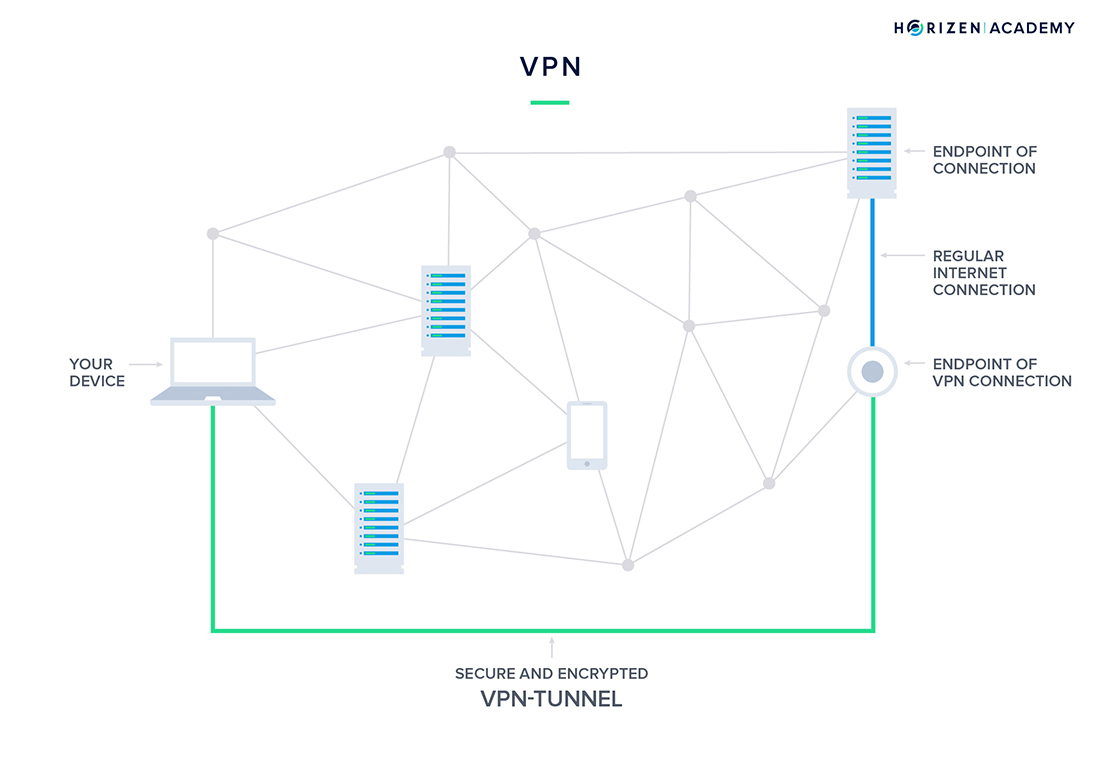

VPN

Habituellement, les données que vous envoyez et recevez risquent d’être interceptées lorsque vous utilisez un réseau public non sécurisé comme un point d’accès Wifi dans un café ou un aéroport. En utilisant un réseau privé virtuel (VPN), vous pouvez être assuré que toute la communication entre votre ordinateur et le terminal de votre connexion est protégée. Un VPN chiffrera toutes les données que vous transmettez sur votre appareil et les déchiffrera lorsqu’il atteindra son point de destination désiré.

Un VPN est un canal sécurisé entre deux ou plusieurs périphériques. Un VPN sécurise votre connexion comme si vous utilisiez un réseau privé. Par exemple, de nombreuses entreprises exigent que leurs employés utilisent un VPN pour accéder au réseau privé du bureau lorsqu’ils travaillent à distance. Ainsi, les données sont aussi sécurisées que si elles étaient sur place, sans risque de fuite de données.

Les VPN vous permettent également d’accéder à des services qui sont normalement bloqués dans votre région. Vous pouvez “ faire semblant “ d’être ailleurs pour vous connecter à un service qui n’est généralement pas disponible dans votre région. Cela vous permet de vous connecter à un terminal situé dans la zone desservie par le service que vous souhaitez utiliser. Si vous vous connectez à un terminal aux États-Unis, personne ne peut dire d’où provient la connexion. En particulier dans les pays aux régimes autoritaires, les gouvernements ont tendance à limiter l’accès à l’Internet. Non seulement ils bloquent certains services comme les sites Web de streaming ou les réseaux sociaux, mais ils limitent aussi parfois l’accès à des informations de base qui devraient être accessibles à tous dans le monde.

Choisir un VPN

Choisissez un VPN qui n’est pas basé dans l’une des quatorze juridictions de Eyes. Ces juridictions comprennent l’Australie, le Canada, la Nouvelle-Zélande, le Royaume-Uni et les États-Unis (Five Eyes) ainsi que quelques autres pays européens comme l’Allemagne, la France et la Suède. Ces juridictions ont formé une alliance pour recueillir et partager des données de surveillance de masse. Ces pays pourraient exiger que les fournisseurs de VPN dans leur juridiction partagent les données sur leurs utilisateurs. Cette liste exhaustive de fournisseurs VPN comprend des informations sur la juridiction d’où le service est exploité et de nombreuses informations supplémentaires sur les fonctionnalités offertes par les fournisseurs VPN.

Ensuite, choisissez un fournisseur VPN qui ne demande pas vos informations personnelles pour vous y inscrire. Vous ne devriez rien avoir besoin de plus qu’une adresse électronique pour utiliser leur service. Les renseignements personnels comprennent également les détails relatifs au paiement. Pour maintenir le plus haut niveau de confidentialité possible, choisissez un service VPN qui accepte la cryptomonnaie, ou des cartes de paiement prépayées.

Il existe de nombreuses bonnes comparaisons de VPN et nous ne voulons pas réinventer la roue. Vous trouverez ci-dessous trois précieuses ressources qui vous aideront à choisir un VPN qui répond à vos besoins.

E-mail Chiffré

Pour un hacker averti, il est incroyablement facile d’intercepter vos e-mails si vous êtes sa cible. La façon la plus simple de mettre la main sur les e-mails de quelqu’un d’autre est d’avoir accès à son compte e-mail. Si vous suivez les meilleures pratiques que nous avons présentées dans le dernier chapitre, à savoir choisir un mot de passe sécurisé pour votre compte de messagerie et activer la 2FA, cela devient déjà beaucoup plus difficile. Il existe néanmoins des moyens d’intercepter votre trafic de courrier électronique. Pour un adversaire, l’utilisation de réseaux wifi non sécurisés est un vecteur d’attaque afin d’accéder à votre correspondance en ligne.

Les e-mails chiffrés résolvent ce problème et sont beaucoup plus faciles à utiliser qu’on ne le pense.

Par où commencer ?

Il y a généralement deux options parmi lesquelles choisir si vous voulez commencer à utiliser les e-mails chiffrés. La première option, et peut-être la plus pratique, est d’utiliser des add-ons pour vos comptes de messagerie et clients existants. Il existe des add-ons pour les fournisseurs de services de messagerie tels que Gmail. Apple Mail et Microsoft Outlook prennent en charge nativement les e-mails chiffrés.

La deuxième option, peut-être moins pratique, est de passer à un client de messagerie sécurisé. Ces clients tels que ProtonMail, CipherPost, Hushmail ou Disroot prennent en charge le chiffrement des e-mails directement depuis leur interface de base. La plupart de ces fournisseurs de messagerie centrés sur la protection de la vie privée prendront en charge le standard OpenPGP, qui est open source et libre.

Il est important de noter que l’échange d’e-mails chiffrés ne fonctionne qu’avec les personnes qui ont également configuré leur chiffrement, soit en utilisant un add-on, soit en configurant leurs gestionnaires d’e-mails. Vous devez échanger vos clés publiques avant de pouvoir envoyer un e-mail chiffré à quelqu’un.

Nous couvrons ce principe derrière la cryptographie à clé publique dans notre section technologie. Avec les cryptomonnaies, vous utilisez une clé publique pour recevoir de l’argent et une clé privée pour dépenser de l’argent. Ceci est analogue à la façon dont vous utilisez votre paire de clés pour les e-mails chiffrés. L’expéditeur utilise votre clé publique pour chiffrer le texte. Vous utiliserez votre clé privée pour déchiffrer le message plus tard. Sans votre clé publique, les gens pourraient vous envoyer des messages chiffrés, mais vous n’auriez aucun moyen de les déchiffrer.

Alors, lequel choisir ?

C’est une question à laquelle vous seul pouvez répondre. La première question que vous devriez vous poser est de savoir dans quelle mesure vos données sont sensibles. Si vous souhaitez communiquer de manière privée, mais que vous n’avez pas à vous soucier des conséquences si votre correspondance par e-mail devait devenir publique, un add-on à votre e-mail existant fera probablement l’affaire.

Si vous traitez régulièrement des informations sensibles, vous devriez envisager de changer de fournisseur de messagerie ou au moins de créer une deuxième adresse e-mail pour les contenus sensibles. Puisque vous voulez protéger votre vie privée, faites attention à la quantité de renseignements personnels que le fournisseur de services vous demande lors de la procédure d’inscription. Assurez-vous d’utiliser un mot de passe fort et d’activer la 2FA.

Tous les fournisseurs suivants ont un service gratuit et acceptent la cryptomonnaie pour les comptes premium. Payer avec des cryptomonnaies ou des cartes de paiement prépayées évite de partager vos coordonnées bancaires ou vos informations de carte de crédit avec le fournisseur de messagerie électronique.

- ProtonMail

- Disroot.org

- Mailfence

Nous ne passerons pas par la procédure d’installation de votre nouveau compte, car presque tous les services auront un guide détaillé sur la façon d’installer le compte afin que vous puissiez utiliser un chiffrement fort pour votre e-mail.

Numéro De Téléphone Virtuel

Un numéro de téléphone virtuel est un numéro sur Internet et est également connu sous le nom de numérotation directe à l’arrivée (DID: Direct Inward Dialing). La fonction principale d’un numéro de téléphone virtuel est de renvoyer les appels entrants vers votre numéro de téléphone principal. L’appelant ne connaîtra jamais votre numéro de téléphone réel au cours de ce processus. Un numéro de téléphone virtuel vous permet d’avoir plusieurs numéros, dans plusieurs pays, sans avoir à gérer plusieurs cartes SIM et fournisseurs de services.

De nombreux services de numéros de téléphone virtuels offrent également des fonctionnalités plus sophistiquées telles que l’enregistrement des appels, la possibilité de faire des conférences téléphoniques, l’envoi de SMS ou envoyer des messages vocaux. Si vous avez déjà appelé un service téléphonique qui vous a demandé d’appuyer “sur le 1 pour obtenir de l’aide, sur le 2 pour des demandes de renseignements généraux…” et ainsi de suite, cette entreprise utilise très probablement des numéros de téléphone virtuels. Une fois que le service téléphonique recueille toutes les informations nécessaires auprès du client, le système transfère l’appel au salarié approprié. Vous pouvez structurer le système pour renvoyer certains appels vers un téléphone portable au lieu d’une ligne fixe dans un centre d’appels.

L’avantage pour les entreprises qui utilisent un tel système est une réduction considérable des coûts. Pour atteindre cet objectif au niveau de l’entreprise, une entreprise devrait acheter beaucoup de matériel et enregistrer un grand nombre de numéros de téléphone auprès d’une société de télécommunications. Avec les numéros de téléphone virtuels, ils peuvent mettre en place une structure sophistiquée de différents numéros, et transmettre l’appel au bon salarié. Un autre avantage est qu’ils peuvent servir des clients de différents pays sans qu’ils aient à appeler un numéro étranger coûteux

La protection de la vie privée grâce aux numéros de téléphone virtuels

Lorsque vous vous inscrivez à un service ou à une plateforme, on vous demande souvent de fournir un numéro de téléphone valide. Il y a des raisons légitimes de ne pas vouloir partager votre numéro personnel de cette façon. En utilisant un numéro de téléphone virtuel, vous pouvez distribuer librement un numéro à n’importe quel service. Si vous recevez des appels non désirés, vous pouvez soit bloquer l’identification de l’appelant, soit changer complètement votre numéro. Il fonctionne comme un téléphone à prépaiement. Les numéros de téléphone virtuels vous permettent également de masquer votre position. Le numéro de téléphone virtuel transfère les appels sur Internet. Si vous choisissez le bon fournisseur, personne ne saura jamais à quel endroit un appel est réellement transféré.

Utilisation d’un numéro de téléphone virtuel

Tout d’abord, vous devrez choisir un service qui répond à vos besoins. Il existe différentes options en fonction de la durée pendant laquelle vous souhaitez que votre numéro soit disponible, du nombre de numéros que vous souhaitez avoir simultanément et des fonctions supplémentaires dont vous avez besoin, telles que la messagerie vocale ou les SMS.

Deuxièmement, méfiez-vous des services qui exigent vos renseignements personnels. Le but est de garder vos données privées, alors méfiez-vous si le fournisseur de services recueille plus de données qu’il n’en a besoin. Certains services ne vous obligent même pas à fournir votre numéro de téléphone et à utiliser leur application pour vous transférer les messages et les appels.

Enfin, vous devriez choisir un service que vous pouvez payer de manière anonyme. L’utilisation de cryptomonnaies ou de cartes prépayées vous évite de révéler plus de données personnelles que nécessaire.

Ci-dessous, nous vous présentons deux articles pour vous aider à mettre en place votre premier numéro virtuel.